Управление пользователями и группами через LDAP: различия между версиями

YaPolkin (обсуждение | вклад) |

ENetrebin (обсуждение | вклад) |

||

| (не показаны 2 промежуточные версии 2 участников) | |||

| Строка 1: | Строка 1: | ||

'''''[https://doc.ruscomtech.ru/index.php/%D0%A3%D1%81%D1%82%D0%B0%D0%BD%D0%BE%D0%B2%D0%BA%D0%B0_%D0%B8_%D0%BD%D0%B0%D1%81%D1%82%D1%80%D0%BE%D0%B9%D0%BA%D0%B0 Установка и настройка] / [https://doc.ruscomtech.ru/index.php/%D0%A3%D1%81%D1%82%D0%B0%D0%BD%D0%BE%D0%B2%D0%BA%D0%B0_%D0%B8_%D0%BD%D0%B0%D1%81%D1%82%D1%80%D0%BE%D0%B9%D0%BA%D0%B0#.D0.9E.D1.81.D0.BD.D0.BE.D0.B2.D0.BD.D1.8B.D0.B5_.D1.8D.D0.BB.D0.B5.D0.BC.D0.B5.D0.BD.D1.82.D1.8B_.D0.9A.D0.BB.D1.8E.D1.87-.D0.90.D1.81.D1.82.D1.80.D0.BE.D0.BC Основные элементы Ключ-Астром] / [https://doc.ruscomtech.ru/index.php/%D0%9A%D0%BB%D1%8E%D1%87-%D0%90%D0%A1%D0%A2%D0%A0%D0%9E%D0%9C_Managed Ключ-АСТРОМ Managed] / [https://doc.ruscomtech.ru/index.php/%D0%9A%D0%BB%D1%8E%D1%87-%D0%90%D0%A1%D0%A2%D0%A0%D0%9E%D0%9C_Managed#.D0.9D.D0.B0.D1.81.D1.82.D1.80.D0.BE.D0.B9.D0.BA.D0.B0_.D0.BF.D0.BE.D0.BB.D1.8C.D0.B7.D0.BE.D0.B2.D0.B0.D1.82.D0.B5.D0.BB.D0.B5.D0.B9_.D0.B8_.D0.B3.D1.80.D1.83.D0.BF.D0.BF Настройка пользователей и групп] / Управление пользователями и группами через LDAP''''' | |||

Вы можете подключить управляемый кластер Ключ-АСТРОМ к каталогу LDAP для аутентификации, управления пользователями и группами. | Вы можете подключить управляемый кластер Ключ-АСТРОМ к каталогу LDAP для аутентификации, управления пользователями и группами. | ||

| Строка 69: | Строка 71: | ||

1. Введите строки запроса в соответствующие поля, чтобы получить группы, которые вы хотите интегрировать с Ключ-АСТРОМ. | 1. Введите строки запроса в соответствующие поля, чтобы получить группы, которые вы хотите интегрировать с Ключ-АСТРОМ. | ||

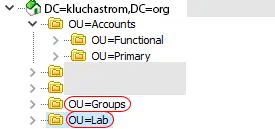

* Каталог LDAP имеет древовидную структуру. Базовое DN для запроса групп - это запись, содержащая поддерево, в котором существуют ваши группы. В приведенном ниже примере изображения есть два поддерева, содержащие группы пользователей <code>OU=Groups | * Каталог LDAP имеет древовидную структуру. Базовое DN для запроса групп - это запись, содержащая поддерево, в котором существуют ваши группы. В приведенном ниже примере изображения есть два поддерева, содержащие группы пользователей <code>OU=Groups,DC=org</code> и <code>OU=Lab,DC=org</code>: | ||

[[Файл:Ldapexample1. | [[Файл:Ldapexample1.jpg|альт=LDAP пример 1|LDAP пример 1]] | ||

Если вы хотите распределить пользователей по группам в обоих поддеревьях, вы должны указать базовое DN для запроса групп как <code> | Если вы хотите распределить пользователей по группам в обоих поддеревьях, вы должны указать базовое DN для запроса групп как <code>DC=org</code> (родительская запись). Чтобы назначать пользователей только в группы поддерева <code>OU=Lab,DC=org</code>, укажите это поддерево в качестве базового DN. | ||

* Вы можете ввести строку фильтра LDAP, чтобы сократить количество возвращаемых групп. Фильтр должен содержать информацию о том, какой класс объектов имеет записи группы. Например, для Active Directory фильтр по умолчанию: | * Вы можете ввести строку фильтра LDAP, чтобы сократить количество возвращаемых групп. Фильтр должен содержать информацию о том, какой класс объектов имеет записи группы. Например, для Active Directory фильтр по умолчанию: | ||

| Строка 120: | Строка 122: | ||

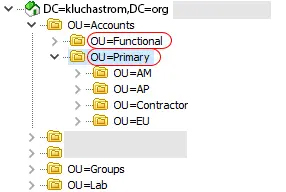

* Каталог LDAP имеет древовидную структуру. Базовое DN для запроса пользователей - это запись, содержащая поддерево, в котором существуют ваши пользователи. Например, на изображении ниже есть два поддерева, содержащие пользователей: | * Каталог LDAP имеет древовидную структуру. Базовое DN для запроса пользователей - это запись, содержащая поддерево, в котором существуют ваши пользователи. Например, на изображении ниже есть два поддерева, содержащие пользователей: | ||

<blockquote><code>OU=Functional,OU=Accounts | <blockquote><code>OU=Functional,OU=Accounts,DC=org</code> и <code>OU=Primary,OU=Accounts,DC=org</code></blockquote> | ||

[[Файл:Ldapexample2. | [[Файл:Ldapexample2.jpg|альт=LDAP пример 2|LDAP пример 2]] | ||

Ссылаясь на пример дерева выше: | Ссылаясь на пример дерева выше: | ||

| Строка 128: | Строка 130: | ||

* Чтобы аутентифицировать пользователей из обоих поддеревьев (<code>OU=Functional</code> и <code>OU=Primary</code>), установите Base DN для родительской записи этих поддеревьев: | * Чтобы аутентифицировать пользователей из обоих поддеревьев (<code>OU=Functional</code> и <code>OU=Primary</code>), установите Base DN для родительской записи этих поддеревьев: | ||

<blockquote><code>OU=Accounts | <blockquote><code>OU=Accounts,DC=org</code></blockquote> | ||

* Чтобы аутентифицировать пользователей только из OU = Primary subtree of OU = Accounts, установите для Base DN значение: | * Чтобы аутентифицировать пользователей только из OU = Primary subtree of OU = Accounts, установите для Base DN значение: | ||

<blockquote><code>OU=Primary,OU=Accounts | <blockquote><code>OU=Primary,OU=Accounts,DC=org</code></blockquote> | ||

* Чтобы еще больше ограничить пользователей системы поддеревом OU = EU из OU = Primary, установите для Base DN значение: | * Чтобы еще больше ограничить пользователей системы поддеревом OU = EU из OU = Primary, установите для Base DN значение: | ||

<blockquote><code>OU=EU,OU=Primary,OU=Accounts | <blockquote><code>OU=EU,OU=Primary,OU=Accounts,DC=org</code></blockquote> | ||

* Вы можете ввести строку фильтра LDAP, чтобы сократить количество возвращаемых пользователей. Фильтр должен содержать информацию о том, какой класс объектов имеет записи группы. Например, для Active Directory и OpenLDAP фильтр по умолчанию: | * Вы можете ввести строку фильтра LDAP, чтобы сократить количество возвращаемых пользователей. Фильтр должен содержать информацию о том, какой класс объектов имеет записи группы. Например, для Active Directory и OpenLDAP фильтр по умолчанию: | ||

Текущая версия на 12:38, 18 августа 2023

Установка и настройка / Основные элементы Ключ-Астром / Ключ-АСТРОМ Managed / Настройка пользователей и групп / Управление пользователями и группами через LDAP

Вы можете подключить управляемый кластер Ключ-АСТРОМ к каталогу LDAP для аутентификации, управления пользователями и группами.

Благодаря интеграции LDAP пользователи внешнего ресурса LDAP могут получить доступ к Ключ-АСТРОМ. Затем вы можете назначать пользователей в группы в Ключ-АСТРОМ, или группы могут быть назначены пользователям на основе информации LDAP.

Начало

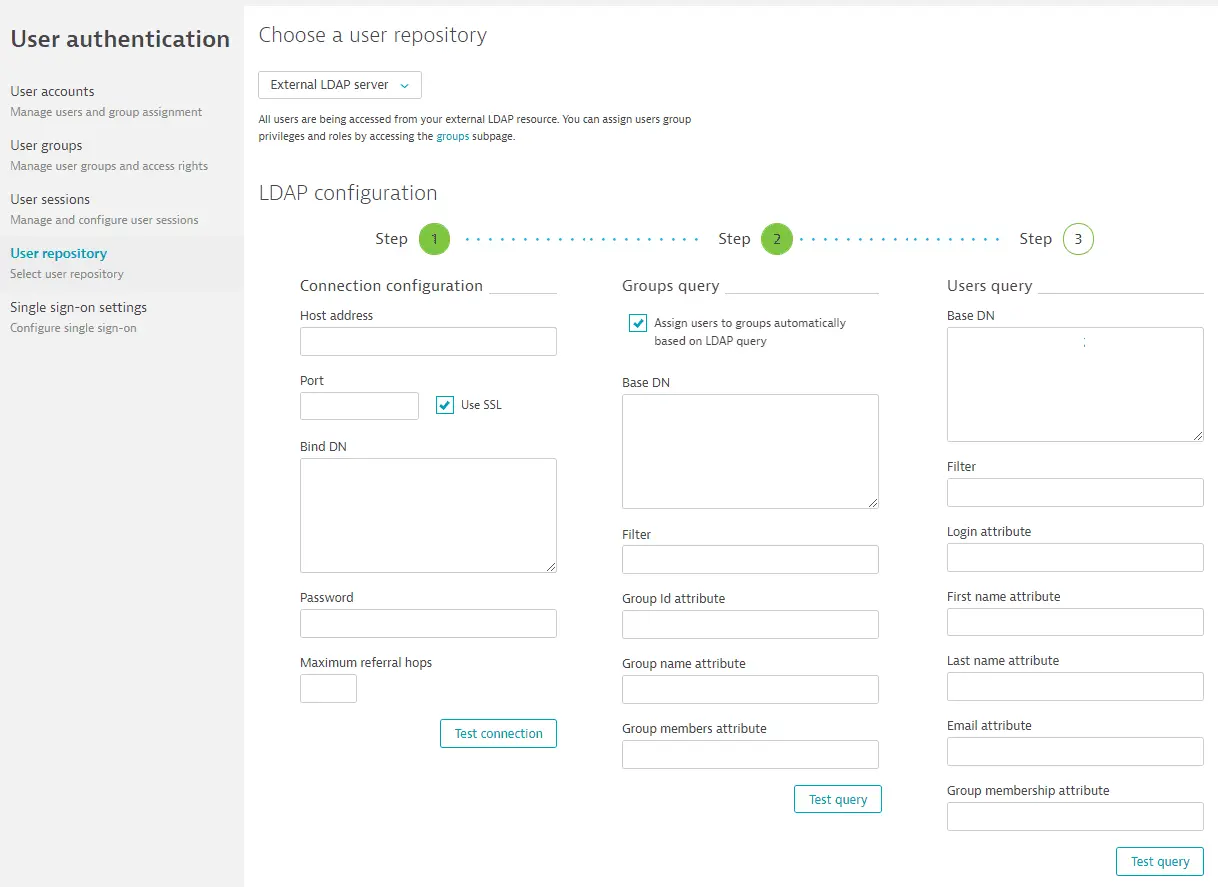

1. В меню Ключ-АСТРОМ перейдите в меню «Аутентификация пользователя»> «Репозиторий пользователя».

2. Выберите Внешний сервер LDAP из списка.

Откроется страница конфигурации LDAP.

- Пример страницы "Конфигурация LDAP"

После перехода на аутентификацию LDAP

- Локальные учетные записи (кроме учетной записи администратора) перестанут работать: будет невозможно войти в систему с локальной учетной записью.

- Учетная запись администратора, созданная вами во время установки, будет продолжать работать независимо от выбранного провайдера аутентификации.

3. На странице конфигурации LDAP отображается трехэтапный процесс настройки.

- Конфигурация подключения

- Конфигурация запросов групп

- Конфигурация запросов пользователей

См. ниже подробные сведения о конфигурации.

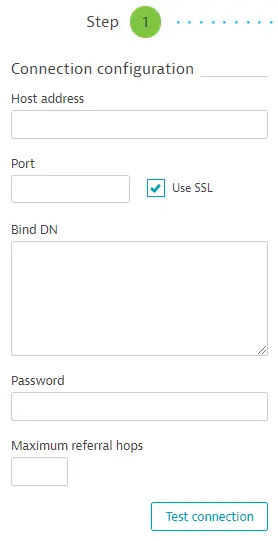

Конфигурация подключения

Пример раздела «Конфигурация подключения»

1. Введите адрес вашего хоста LDAP.

- Чтобы включить шифрованную связь с сервером LDAP, выберите «Использовать SSL». Это приведет к автоматическому изменению номера порта, но затем вы можете настроить его на другое значение по мере необходимости.

2. При необходимости измените номер порта:

- 389 - это номер порта по умолчанию для стандартного соединения LDAP, но убедитесь, что ваш сервер LDAP действительно его использует.

- 636 - это номер порта по умолчанию для безопасного соединения LDAPS (LDAP через SSL).

3. Укажите Bind DN (отличительное имя) для учетной записи пользователя LDAP, например, в формате:

CN=UserName,OU=OU-name,DC=DomainName,DC=DomainExtension

или любая другая допустимая строка LDAP.

Примечание: Bind DN обычно используется системным пользователем (а не физическим лицом) для подключения к серверу LDAP. С точки зрения сервера LDAP, это просто пользователь, который читает данные и, следовательно, не нуждается в доступе для записи, но ему нужен доступ для чтения ко всем данным, которые будут извлечены из LDAP сервером Ключ-АСТРОМ.

4. Введите пароль, используемый пользователем LDAP, указанным в DN привязки.

5. [опционально] Если вы настроили рефералы на своем сервере LDAP, установите Максимальное количество переходов.

6. Выберите «Проверить соединение», чтобы проверить, может ли Ключ-АСТРОМ Managed подключиться к вашему серверу LDAP. Во время проверки подключения

- Ключ-АСТРОМ пытается распознать тип используемого вами LDAP-сервера.

- На основе предыдущего шага Ключ-АСТРОМ предоставляет вам настройки по умолчанию для групповых и пользовательских запросов.

Когда соединение установлено, вы готовы к настройке групп и пользователей.

- Группы должны создаваться администратором вручную.

- Пользователи создаются автоматически, но только после успешной попытки аутентификации.

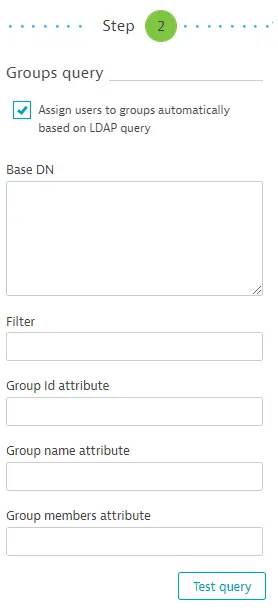

Конфигурация запросов групп

После успешного тестирования соединения становится активным шаг запроса Группы. Если вы хотите использовать интеграцию LDAP только для аутентификации (для управления группами и назначения разрешений в Ключ-АСТРОМ Managed), снимите флажок «Назначать пользователей группам автоматически на основе запроса LDAP» и перейдите к настройке запроса пользователей. В противном случае выполните следующие действия.

Пример раздела "Запрос групп"

1. Введите строки запроса в соответствующие поля, чтобы получить группы, которые вы хотите интегрировать с Ключ-АСТРОМ.

- Каталог LDAP имеет древовидную структуру. Базовое DN для запроса групп - это запись, содержащая поддерево, в котором существуют ваши группы. В приведенном ниже примере изображения есть два поддерева, содержащие группы пользователей

OU=Groups,DC=orgиOU=Lab,DC=org:

Если вы хотите распределить пользователей по группам в обоих поддеревьях, вы должны указать базовое DN для запроса групп как DC=org (родительская запись). Чтобы назначать пользователей только в группы поддерева OU=Lab,DC=org, укажите это поддерево в качестве базового DN.

- Вы можете ввести строку фильтра LDAP, чтобы сократить количество возвращаемых групп. Фильтр должен содержать информацию о том, какой класс объектов имеет записи группы. Например, для Active Directory фильтр по умолчанию:

(objectClass=group)а для OpenLDAP фильтр по умолчанию:

(objectClass=groupOfNames)Чтобы сузить количество используемых групп, вы можете расширить фильтр с помощью ограничений имени группы. Например, фильтр

(&(objectClass=group)(CN=PL_*))сужает группы, используемые системой, до групп, которые имеютgroupкак атрибутobjectClassи атрибутCN(общее имя), начинающийся сPL_. Вы можете вставить сюда любой другой действительный запрос LDAP. Помните, что LDAP нечувствителен к регистру.

- Настройте атрибут Group Id. Этот атрибут используется только в особых случаях. Чтобы узнать больше, проверьте раздел «Соответствие пользователей и групп» ниже. Если не применимо, установите для него то же значение, что и для атрибута имени группы.

- Настройте атрибут имени группы. Это атрибут, содержащий имя группы, обычно называемое

name(например, для Active Directory) илиcn(например, для OpenLDAP). Значения атрибутов имени группы в вашем каталоге LDAP должны совпадать с именами групп LDAP на странице Группы пользователей. Помните, что LDAP нечувствителен к регистру.

Пример

Если соответствующая запись группы в вашем каталоге LDAP:

Атрибут Значение nameMy_TestGroup1Затем настройте следующее:

- В Ключ-АСТРОМ, Аутентификация пользователя> Репозиторий пользователей (страница конфигурации LDAP), на шаге запроса групп установите для атрибута имени группы значение

name(имя атрибута).- В Ключ-АСТРОМ, Проверка подлинности пользователя> Группы пользователей, отредактируйте или добавьте группу и добавьте

My_TestGroup1(значение атрибута) в группы LDAP.

Примечание: Имя группы LDAP на странице «Группы пользователей» по умолчанию соответствует имени группы, которое вы указываете при создании группы.

- Настройте атрибут «Члены группы». Этот атрибут подробно рассматривается в разделе «Сопоставление пользователей и групп» ниже.

2. Выберите Протестировать запрос, чтобы проверить свои настройки и убедиться, что запрос работает.

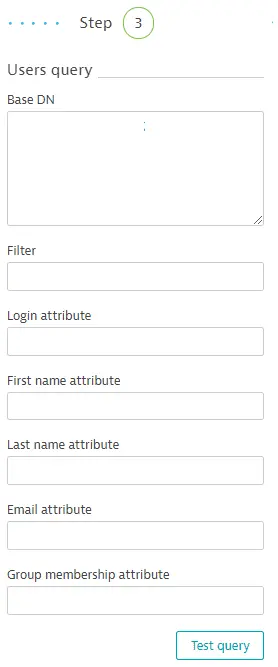

Конфигурация запросов пользователей

После успешного тестирования соединения становится активным шаг запроса Пользователи.

Пример раздела "Пользовательский запрос"

1. Введите строки запроса в соответствующие поля, чтобы получить пользователей, которых вы хотите интегрировать с Ключ-АСТРОМ.

- Каталог LDAP имеет древовидную структуру. Базовое DN для запроса пользователей - это запись, содержащая поддерево, в котором существуют ваши пользователи. Например, на изображении ниже есть два поддерева, содержащие пользователей:

OU=Functional,OU=Accounts,DC=orgиOU=Primary,OU=Accounts,DC=org

Ссылаясь на пример дерева выше:

- Чтобы аутентифицировать пользователей из обоих поддеревьев (

OU=FunctionalиOU=Primary), установите Base DN для родительской записи этих поддеревьев:

OU=Accounts,DC=org

- Чтобы аутентифицировать пользователей только из OU = Primary subtree of OU = Accounts, установите для Base DN значение:

OU=Primary,OU=Accounts,DC=org

- Чтобы еще больше ограничить пользователей системы поддеревом OU = EU из OU = Primary, установите для Base DN значение:

OU=EU,OU=Primary,OU=Accounts,DC=org

- Вы можете ввести строку фильтра LDAP, чтобы сократить количество возвращаемых пользователей. Фильтр должен содержать информацию о том, какой класс объектов имеет записи группы. Например, для Active Directory и OpenLDAP фильтр по умолчанию:

(objectClass=person)Чтобы сузить количество аутентифицированных пользователей, вы можете расширить фильтр с помощью любого допустимого запроса LDAP. Например, фильтр

(&(objectClass=user)(|(department=101)(department=102)(department=103)))сужает количество прошедших аутентификацию пользователей до тех, у которых атрибут

userasobjectClassи атрибутdepartmentустановлены на одно из указанных значений.Помните, что LDAP нечувствителен к регистру.

- Настройте атрибут входа в систему. Этот атрибут используется для входа в систему.

- Если указанные атрибуты вам не подходят, настройте атрибуты «Имя», «Фамилия» и «Электронная почта».

- Настройте атрибут членства в группе. Этот атрибут подробно рассматривается в разделе «Сопоставление пользователей и групп» ниже.

2. Выберите Тестовый запрос, чтобы проверить свои настройки и убедиться, что запрос работает.

Примечание:

Параметры тестового запроса (как для групп, так и для пользователей) проверяют только правильность базовых DN, фильтров и обязательных атрибутов - атрибута имени группы для групп и атрибута входа в систему для пользователей.

- Тестовые запросы не вызывают ошибок, если необязательные атрибуты настроены неправильно.

- Тестовые запросы не проверяют, правильно ли распределены пользователи по группам.

Соответствие пользователей и групп

Есть несколько способов сопоставить пользователей с группами на серверах каталогов LDAP. Просмотрите эти примеры, чтобы найти решение, которое лучше всего подходит для вас.

Пример соответствия 1

Если атрибут участников группы (например, member или uniqueMember) в записи группы LDAP содержит DN пользователя:

- Настраивать атрибут Group Id не нужно. Вы можете настроить атрибут Group Id на то же значение, что и атрибут Group name.

Пример соответствия 2

Если атрибут членства в группе (например, memberOf или isMemberOf) в записи пользователя содержит DN группы:

- Настройка атрибута Group Id также не требуется, поскольку DN группы используется для сопоставления пользователей и групп. Вы можете настроить атрибут Group Id на то же значение, что и атрибут Group name.

Пример соответствия 3

Если атрибут членства в группе (например, gid или group) в записи пользователя содержит идентификатор группы:

- Атрибут Group Id должен быть настроен для атрибута, который хранит указанное значение.

Пример групповой записи в каталоге LDAP:

| Атрибут | Значение |

|---|---|

gidNumber

|

6380

|

Пример записи пользователя в каталоге LDAP:

| Атрибут | Значение |

|---|---|

gid

|

6380

|

Затем:

- Атрибут Group Id (в запросе групп) должен быть настроен на

gidNumber - Атрибут членства в группе (в запросе пользователей) должен быть настроен на

gid

Сопоставьте управляемые группы Ключ-АСТРОМ с группами LDAP

Для получения информации о разрешениях групп пользователей, доступных в Ключ-АСТРОМ Managed, см. Группы пользователей и разрешения.

После того, как вы успешно настроили группы и пользователей из LDAP, вам необходимо назначить роли среды мониторинга группам из вашего каталога пользователей. По умолчанию импортированным группам не предоставляются разрешения на среду мониторинга.

Примечание:

Пользователи не смогут получить доступ к среде мониторинга, пока вы не выполните этот шаг.

1. В меню навигации выберите Проверка подлинности пользователя> Группы пользователей.

2. В списке групп, импортированных из LDAP, выберите имена групп, которые вы хотите настроить.

3. Вы можете назначить права администратора кластера любой конкретной группе, включив Предоставить разрешения глобального администратора этой группе. Все учетные записи пользователей в этой группе будут иметь права администратора.

4. В разделе «Разрешения» вручную установите разрешения для каждой среды.

Ограничения

Ключ-АСТРОМ не поддерживает несколько доменов для аутентификации пользователей LDAP.