Контроль безопасности данных: различия между версиями

(Новая страница: «== Обзор средств контроля безопасности данных == граница == Типы собираемых да...») |

ENetrebin (обсуждение | вклад) |

||

| (не показана 1 промежуточная версия 1 участника) | |||

| Строка 1: | Строка 1: | ||

'''''[[Применение Ключ-АСТРОМ]] / [https://doc.ruscomtech.ru/index.php/Применение_Ключ-АСТРОМ#.D0.91.D0.B5.D0.B7.D0.BE.D0.BF.D0.B0.D1.81.D0.BD.D0.BE.D1.81.D1.82.D1.8C_.D0.B4.D0.B0.D0.BD.D0.BD.D1.8B.D1.85 Безопасность данных] / Контроль безопасности данных''''' | |||

== Обзор средств контроля безопасности данных == | == Обзор средств контроля безопасности данных == | ||

[[Файл:291.png|граница]] | [[Файл:291.png|граница]] | ||

| Строка 8: | Строка 10: | ||

[[Файл:292.png|граница]] | [[Файл:292.png|граница]] | ||

== Компоненты Ключ-АСТРОМ == | == Компоненты Ключ-АСТРОМ == | ||

| Строка 62: | Строка 27: | ||

[[Файл:296.png|граница]] | [[Файл:296.png|граница]] | ||

== Аутентификация пользователя == | == Аутентификация пользователя == | ||

| Строка 88: | Строка 44: | ||

[[Файл:300.png|граница]] | [[Файл:300.png|граница]] | ||

== Мониторинг инфраструктуры == | == Мониторинг инфраструктуры == | ||

Выделенный кластер самоконтроля Ключ-АСТРОМ отслеживает доступность, производительность и безопасность всех кластеров SaaS. При обнаружении проблемы команда Ключ-АСТРОМ | Выделенный кластер самоконтроля Ключ-АСТРОМ отслеживает доступность, производительность и безопасность всех кластеров SaaS. При обнаружении проблемы команда Ключ-АСТРОМ, работающая круглосуточно, немедленно уведомляется. | ||

[[Файл:302.png|граница]] | [[Файл:302.png|граница]] | ||

== Развертывание обновлений и исправлений == | == Развертывание обновлений и исправлений == | ||

Используя полностью автоматизированный конвейер CI/CD, | Используя полностью автоматизированный конвейер CI/CD, Ключ-АСТРОМ может развертывать обновления и исправления в течение нескольких часов. Архитектура Ключ-АСТРОМ позволяет производить обновления кластеров с нулевым временем простоя. | ||

Новые функции поставляются каждые две недели. Обновления АктивныйШлюз Ключ-АСТРОМ и ЕдиныйАгент могут выполняться автоматически или вручную. | Новые функции поставляются каждые две недели. Обновления АктивныйШлюз Ключ-АСТРОМ и ЕдиныйАгент могут выполняться автоматически или вручную. | ||

| Строка 118: | Строка 66: | ||

[[Файл:305.png|граница]] | [[Файл:305.png|граница]] | ||

Текущая версия на 14:37, 5 сентября 2024

Применение Ключ-АСТРОМ / Безопасность данных / Контроль безопасности данных

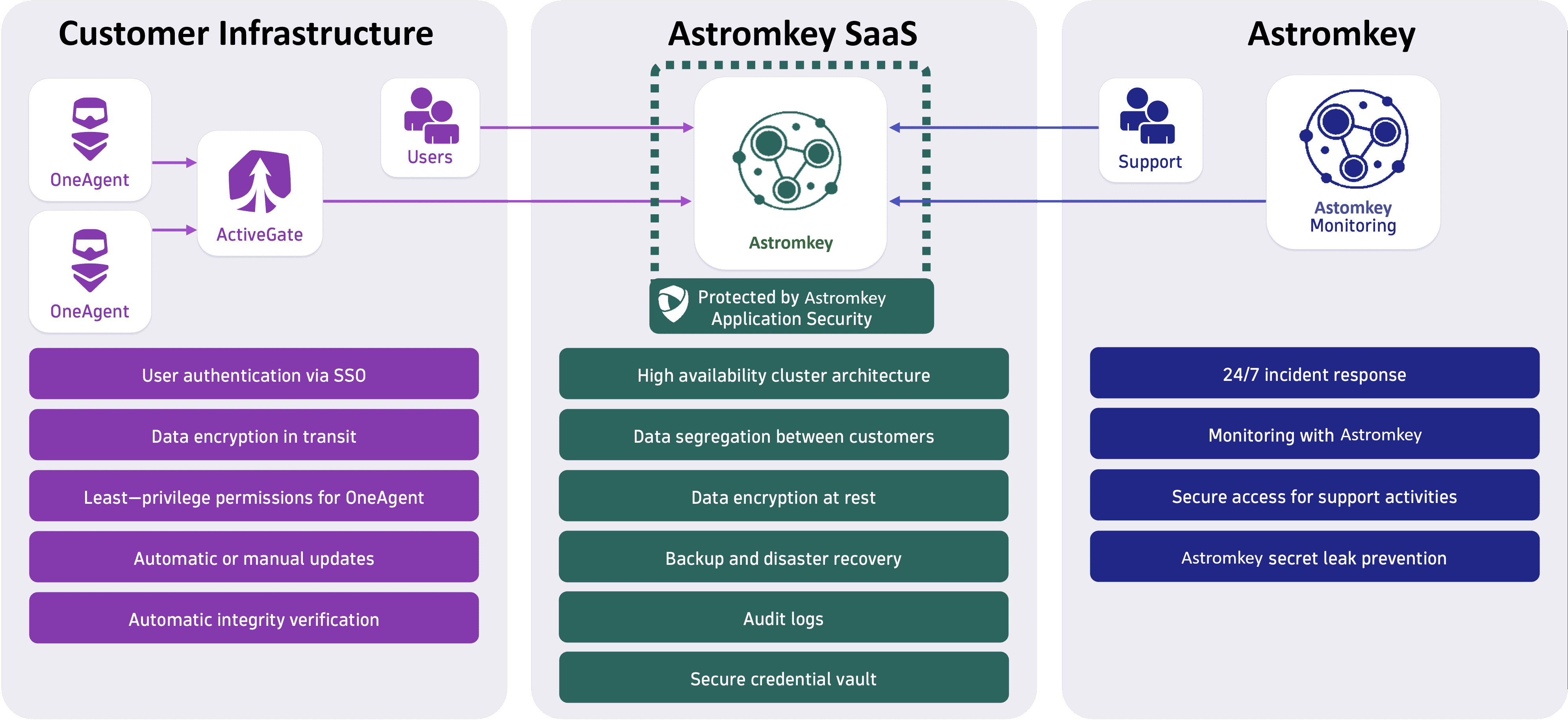

Обзор средств контроля безопасности данных

Типы собираемых данных

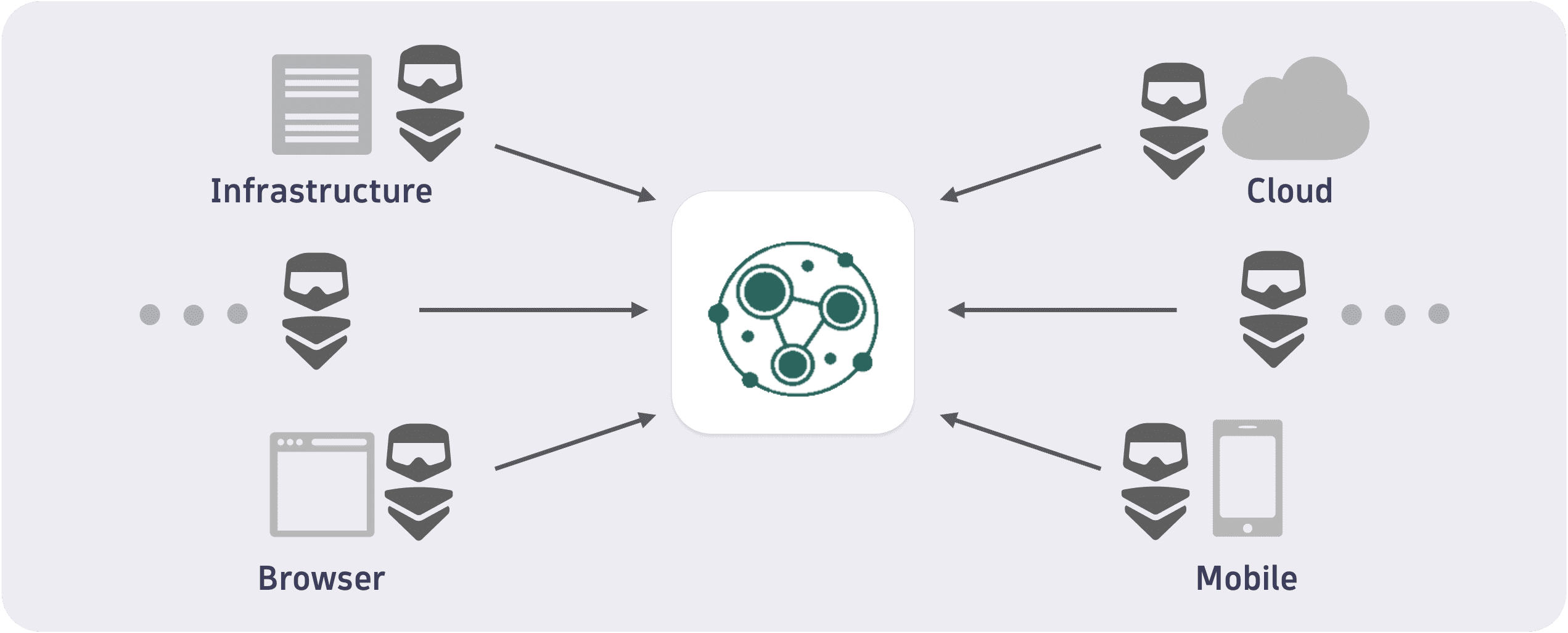

Ключ-АСТРОМ может собирать различные типы данных инфраструктуры и приложений, включая метрики хоста и приложения, базовые сетевые метрики, метрики реальных пользователей, мобильные метрики, метрики облачной инфраструктуры, метрики логов и многое другое.

По умолчанию Ключ-АСТРОМ не собирает персонально идентифицируемую информацию (PII). Однако, поскольку Ключ-АСТРОМ можно настроить для сбора PII, мы также предоставляем вам надежные функции маскировки и защиты данных . Эти функции разработаны, чтобы помочь вам соблюдать ваши обязательства по конфиденциальности и защите данных.

Компоненты Ключ-АСТРОМ

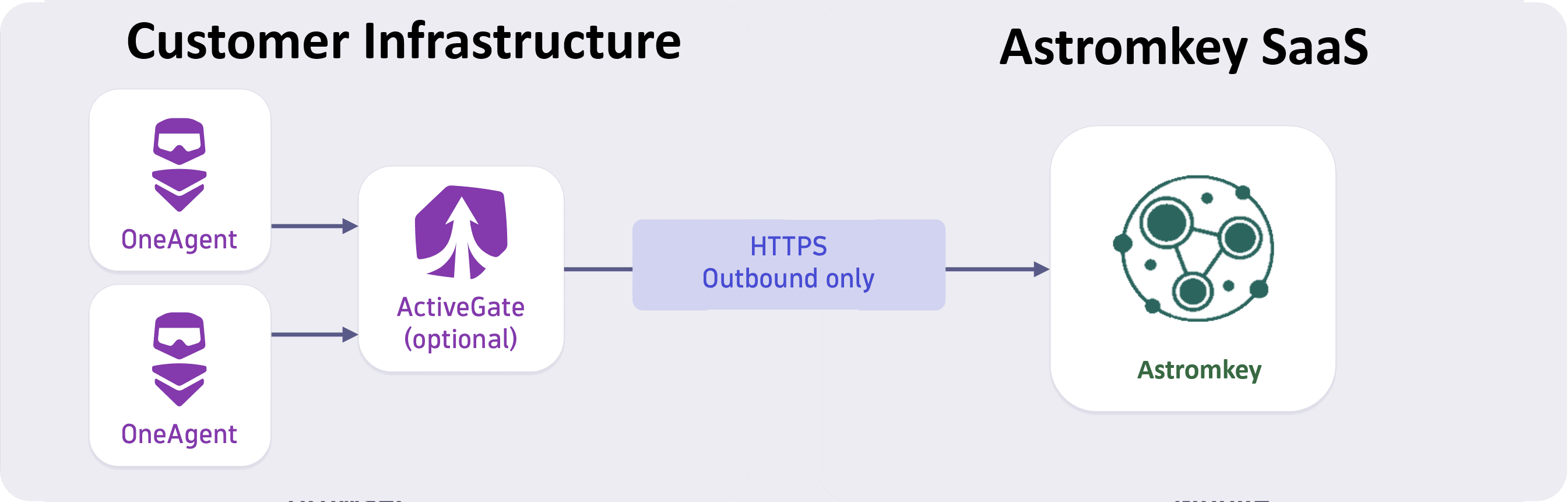

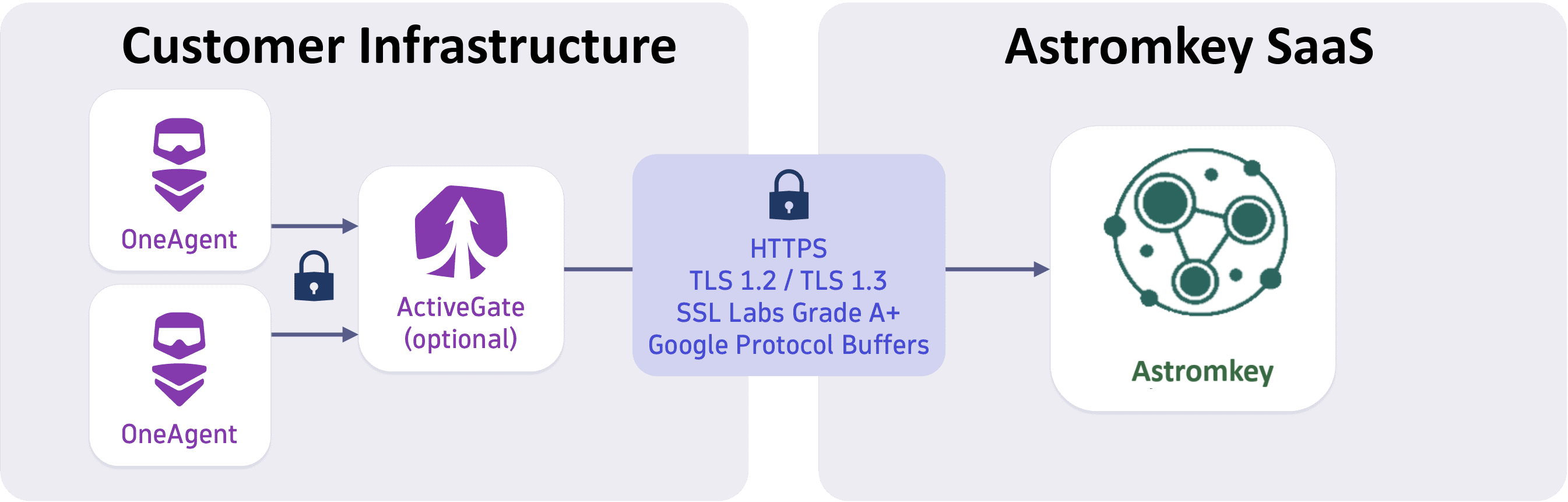

ЕдиныйАгент Ключ-АСТРОМ собирает все данные мониторинга в вашей контролируемой среде. При желании все данные, собранные ЕдинымАгентом, могут быть направлены через АктивныйШлюз Ключ-АСТРОМ , который работает как прокси-сервер между ЕдинымАгентом Ключ-АСТРОМ и кластером Ключ-АСТРОМ. При отсутствии АктивногоШлюза данные, собранные ЕдинымАгентом, отправляются напрямую в кластер Ключ-АСТРОМ.

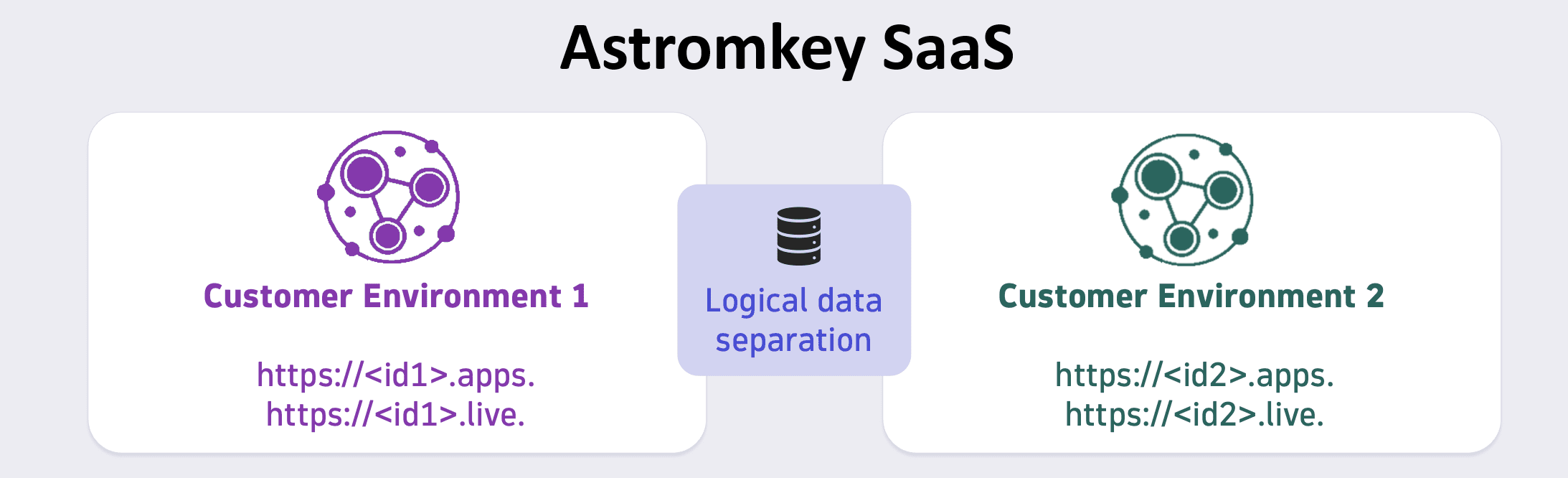

Разделение данных между клиентскими средами

Ключ-АСТРОМ SaaS выделяет одну выделенную среду на учетную запись клиента. Данные логически разделены, и каждая среда получает свой собственный индивидуальный домен.

Шифрование данных при передаче

Все данные, которыми обмениваются ЕдиныйАгент, АктивныйШлюз и Ключ-АСТРОМ Cluster, шифруются при передаче. Данные сериализуются и десериализуются с использованием Google Protocol Buffers.

Ключ-АСТРОМ SaaS поддерживает TLS 1.2 и TLS 1.3 (оценка SSL Labs A+).

Аутентификация пользователя

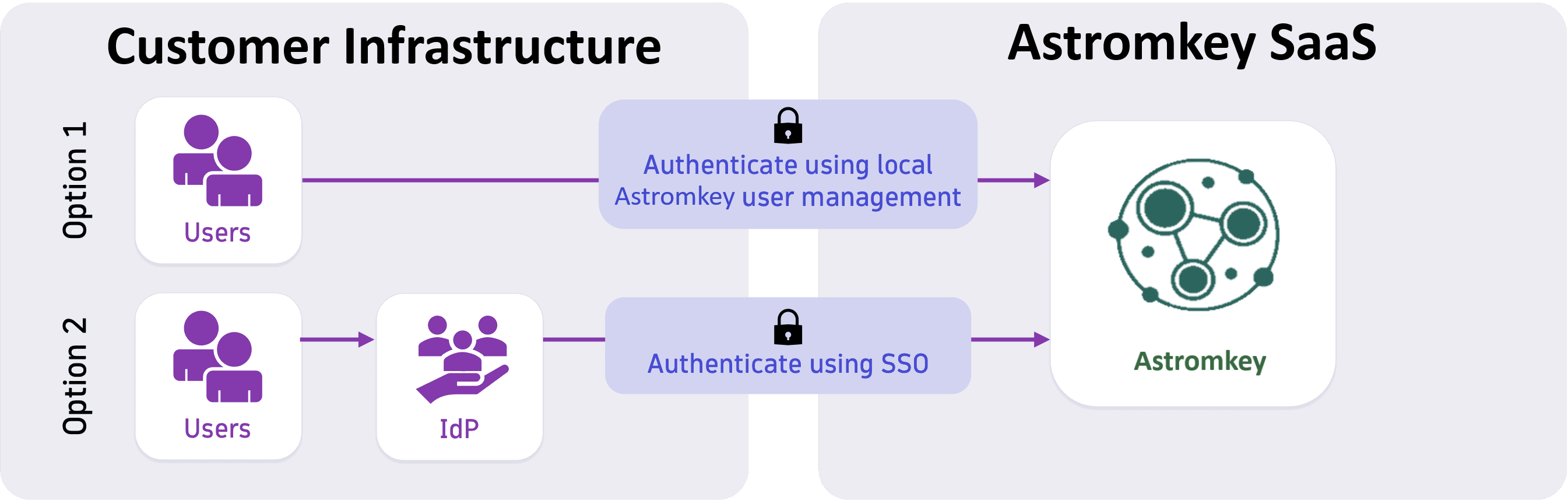

Вы можете управлять своими пользователями, настраивая группы пользователей и разрешения , а также SAML.

Проверка целостности компонентов Ключ-АСТРОМ

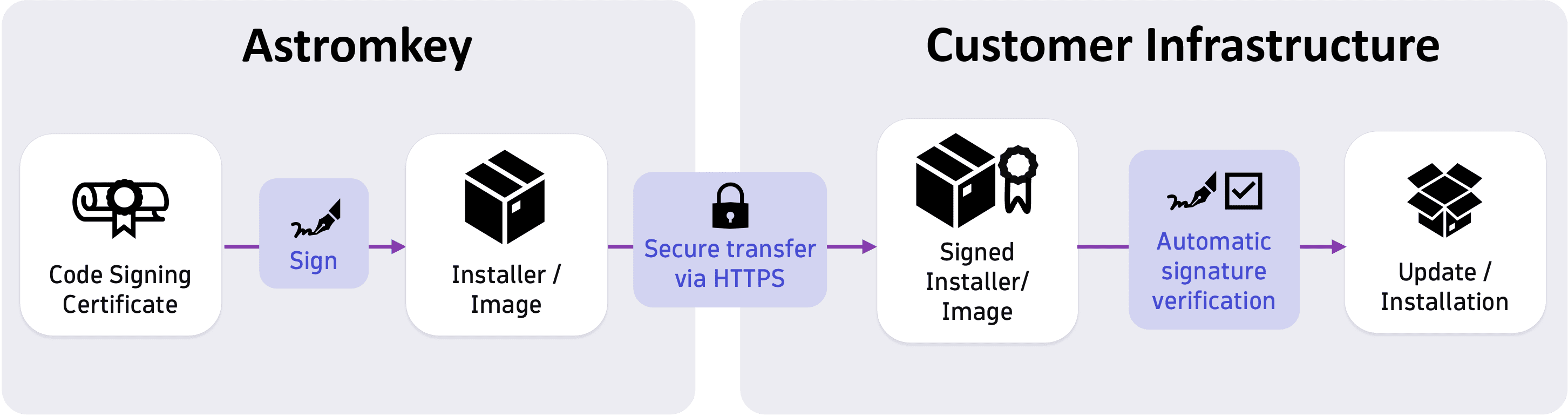

Компоненты Ключ-АСТРОМ подписываются с использованием сертификатов подписи кода в рамках конвейера непрерывной поставки и интеграции (CI/CD).

Сертификаты подписи кода хранятся на аппаратных токенах с сертификатами подписи кода Extended Validation (EV) для Windows. Проверка подписи выполняется автоматически перед обновлением или установкой. При первой установке компонента проверку подписи необходимо проводить вручную.

Непрерывность бизнеса и высокая доступность

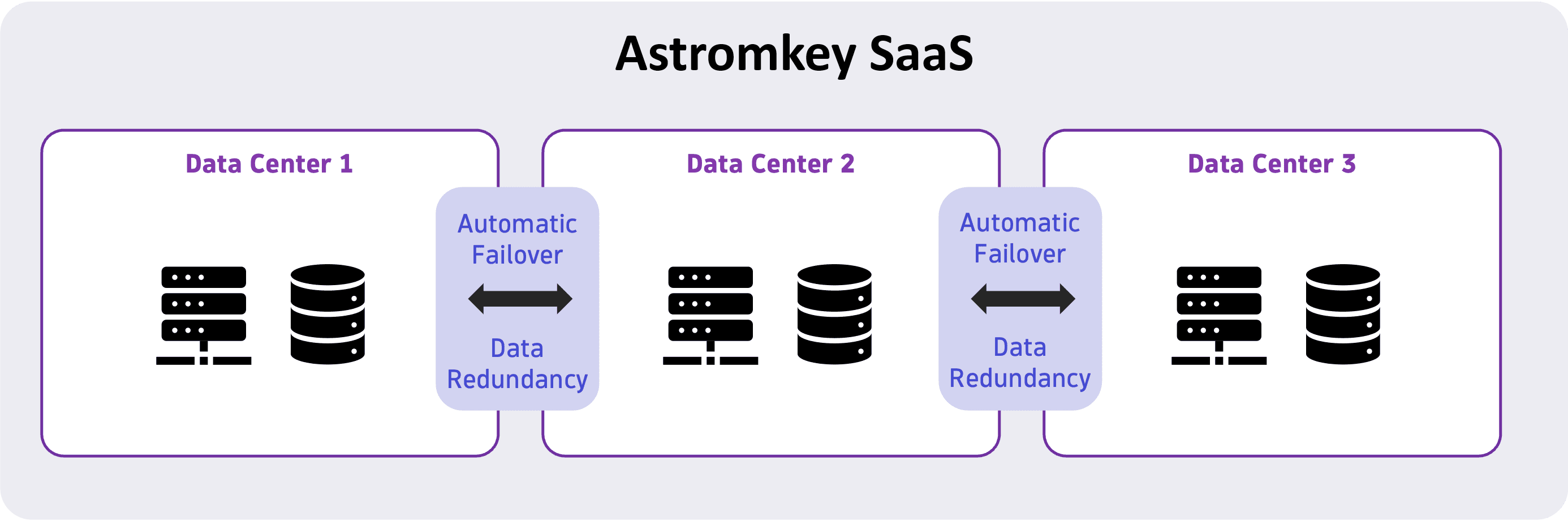

Ключ-АСТРОМ SaaS использует кластерную архитектуру, несколько зон доступности (центров обработки данных) и автоматические механизмы переключения при сбое для обеспечения высокой доступности.

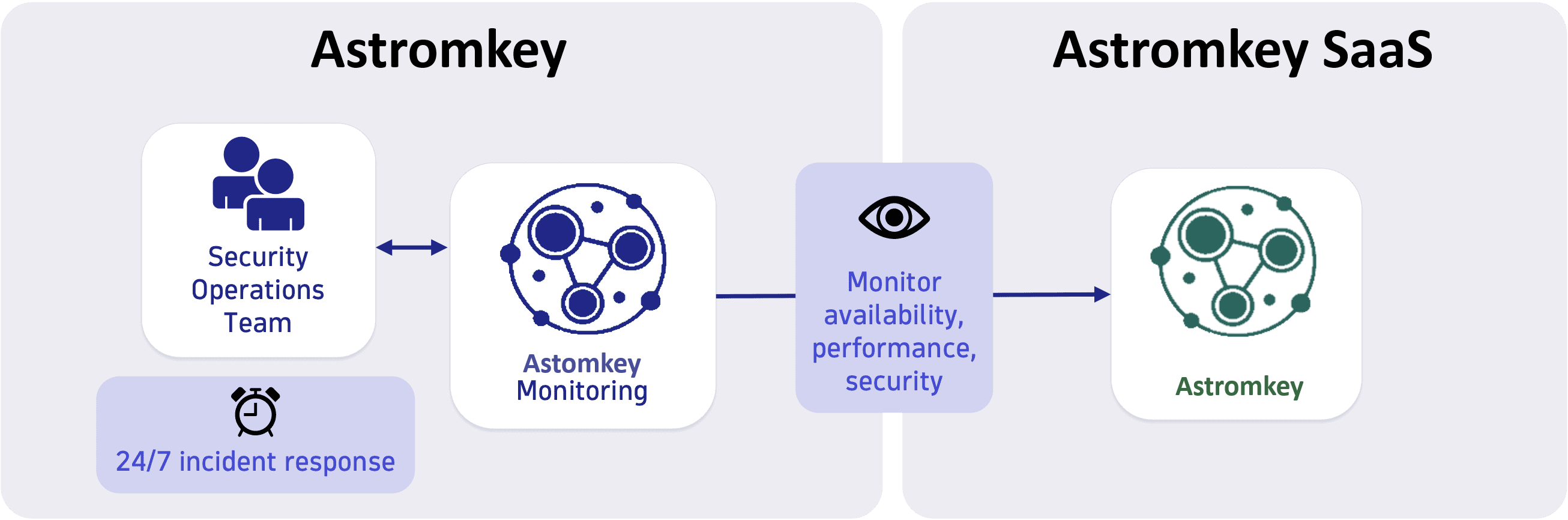

Мониторинг инфраструктуры

Выделенный кластер самоконтроля Ключ-АСТРОМ отслеживает доступность, производительность и безопасность всех кластеров SaaS. При обнаружении проблемы команда Ключ-АСТРОМ, работающая круглосуточно, немедленно уведомляется.

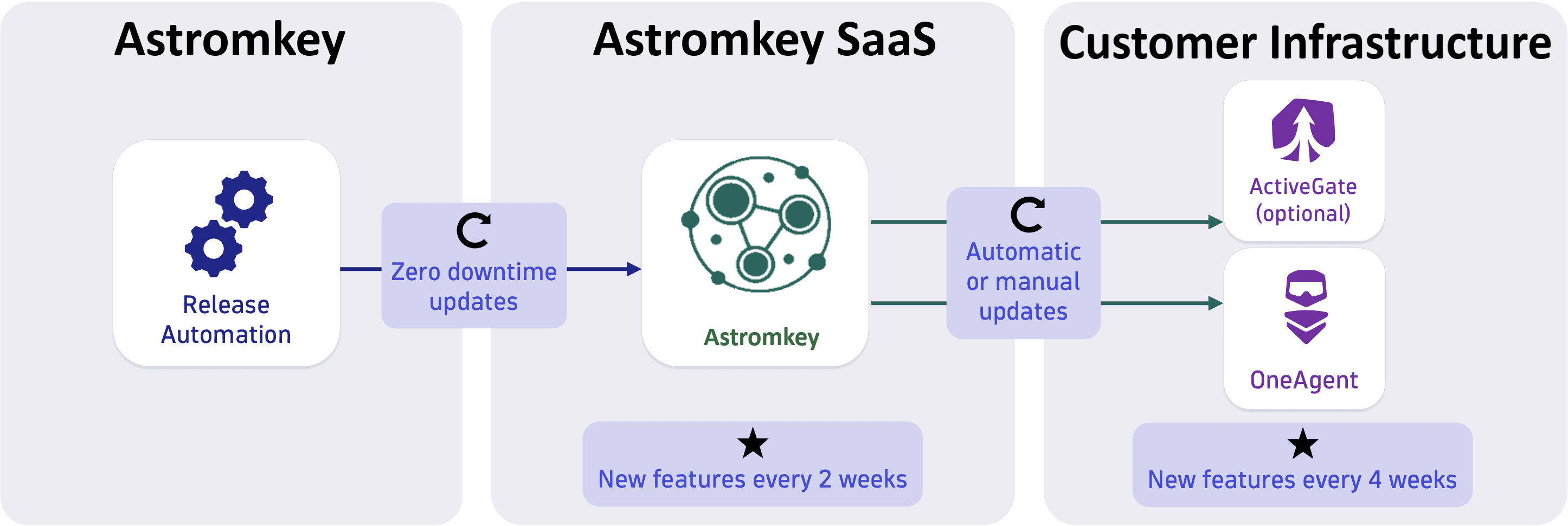

Развертывание обновлений и исправлений

Используя полностью автоматизированный конвейер CI/CD, Ключ-АСТРОМ может развертывать обновления и исправления в течение нескольких часов. Архитектура Ключ-АСТРОМ позволяет производить обновления кластеров с нулевым временем простоя.

Новые функции поставляются каждые две недели. Обновления АктивныйШлюз Ключ-АСТРОМ и ЕдиныйАгент могут выполняться автоматически или вручную.

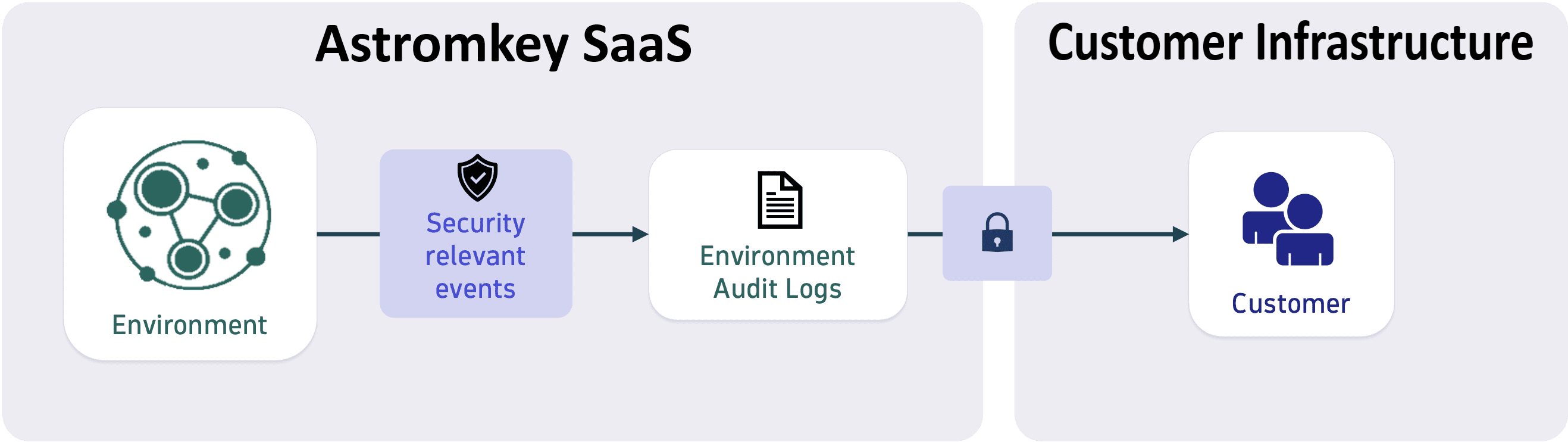

Логи аудита

Ключ-АСТРОМ регистрирует события, связанные с безопасностью, такие как изменения конфигурации и доступ к среде. Вы можете просмотреть эти логи аудита в Ключ-АСТРОМ или загрузить их для дальнейшего использования с помощью вызова API логов аудита GET.

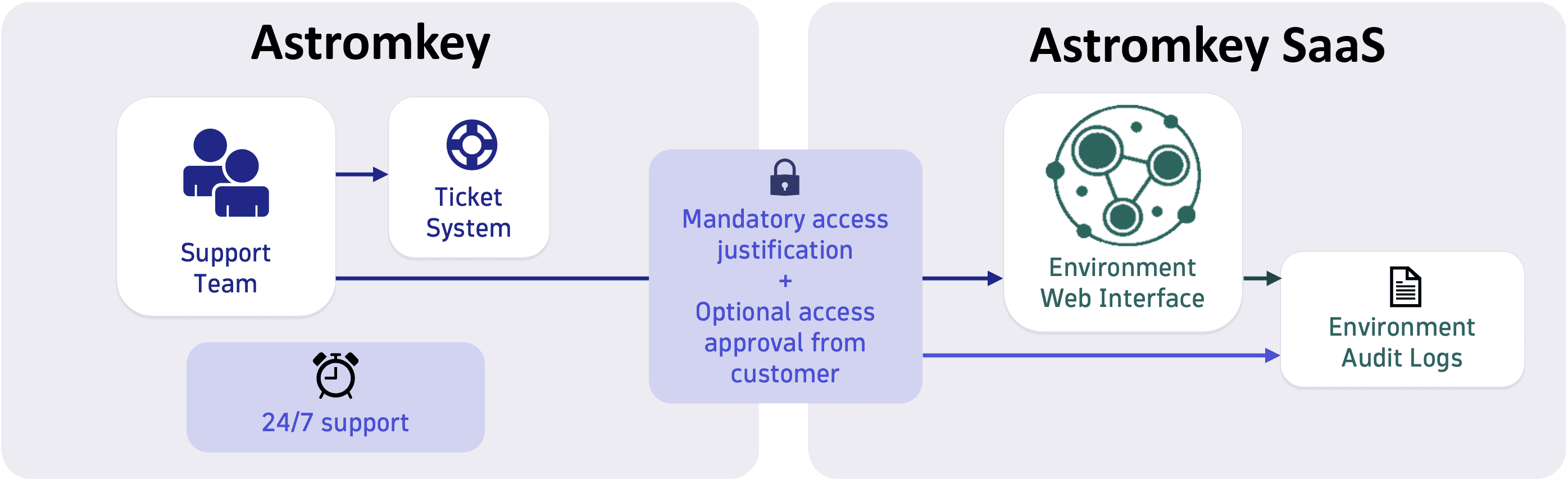

Доступ к данным для поддержки Ключ-АСТРОМ

Доступ к средам Ключ-АСТРОМ SaaS основан на ролях. Изменения ролей требуют обоснования и одобрения со стороны команды Ключ-АСТРОМ ACE (Autonomous Cloud Enablement). Доступ ограничен корпоративной сетью Ключ-АСТРОМ и требует многофакторной аутентификации при удаленном доступе. Каждый доступ и все изменения регистрируются в журнале аудита и полностью доступны.