Интеграция внешнего хранилища: различия между версиями

(Новая страница: «Учетные данные '''Синтетического мониторинга''' с именем пользователя-паролем и токеном в...») |

|||

| Строка 64: | Строка 64: | ||

== Хранилище HashiCorp == | == Хранилище HashiCorp == | ||

Учетные данные имя пользователя-пароль или токен для использования в синтетических мониторах можно синхронизировать с парами ключ-значение '''HashiCorp Vault''', содержащими имя пользователя, пароль или значение токена. Можно использовать либо аутентификацию на основе '''AppRole''' , либо аутентификацию на основе сертификата . | |||

=== Предварительная настройка === | |||

* Перед использованием аутентификации на основе '''AppRole''' вам необходимо определить требуемый секретный идентификатор как учетные данные токена, хранящиеся в хранилище учетных данных Ключ-АСТРОМ; не используйте повторно другие токены в качестве секретного идентификатора. Если в вашем хранилище нет токенов, к которым у вас есть доступ, вы увидите предупреждение. | |||

* Перед использованием аутентификации сертификата вам необходимо сохранить требуемый сертификат TLS в хранилище учетных данных Ключ-АСТРОМ. Если в вашем хранилище нет сертификатов, к которым у вас есть доступ, вы увидите предупреждение. | |||

Мы рекомендуем давать таким обязательным токенам и сертификатам такие имена, чтобы их можно было легко идентифицировать как сопутствующие учетные данные для синхронизации. | |||

=== Настройте синхронизированные учетные данные === | |||

# В хранилище учетных данных создайте учетные данные пользователя и пароля или токена . Вы также можете перезаписать существующие учетные данные. | |||

# Для области действия учетных данных выберите '''Синтетический''' . | |||

# Включите синхронизацию с внешним хранилищем . | |||

# Выберите '''HashiCorp Vault''' в качестве источника учетных данных . | |||

# Мы рекомендуем изменить имя учетных данных '''по умолчанию''', чтобы легко идентифицировать ваши новые учетные данные. | |||

# Введите '''URL-адрес''' для доступа к хранилищу ('''URL-адрес''' хранилища) и путь к учетным данным (папки должны быть разделены косой чертой). '''URL-адрес''' хранилища '''HashiCorp''' для аутентификации сертификата может отличаться от '''URL-адреса''', используемого для аутентификации на основе '''AppRole'''. | |||

# Введите имя ключа хранилища '''HashiCorp'''. | |||

## '''''Учетные данные имя пользователя-пароль''''' В поле Secret name for username пользователя введите имя ключа хранилища HashiCorp, сопоставленного со значением имени пользователя; не вводите фактическое имя пользователя. В поле Secret name for username введите имя ключа хранилища HashiCorp, сопоставленного со значением пароля; не вводите фактический пароль. | |||

## '''''Учетные данные токена''''' В поле Secret name for username введите имя ключа хранилища HashiCorp, сопоставленного со значением токена; не вводите фактическое значение токена. | |||

# Выполните действия, связанные с методом аутентификации | |||

## '''AppRole''' | |||

### Выберите '''AppRole''' в качестве метода аутентификации. | |||

### Введите строку, предоставленную '''HashiCorp''', в поле '''Role ID'''. | |||

### Выберите созданный ранее сопутствующий токен для '''Secret ID'''. | |||

### Войдите в пространство имен '''Vault'''. [[Файл:1047.png|граница]] | |||

## '''Сертификат''' | |||

### Выберите '''Сертификат''' в качестве метода аутентификации. | |||

### В поле '''Сертификат''' выберите созданный ранее сопутствующий '''сертификат TLS'''. [[Файл:1048.png|граница]] | |||

# Выберите местоположение для синхронизации — вы можете выбрать любое публичное или частное синтетическое местоположение для выполнения монитора синхронизации. Вы можете выполнить поиск местоположения, введя его имя в поле. | |||

# '''''необязательный''''' Предоставьте описание. | |||

# По умолчанию учетные данные настроены только на '''доступ владельца'''. | |||

# Сохраните свои учетные данные. | |||

После настройки синхронизированных учетных данных Ключ-АСТРОМ автоматически создает и запускает '''HTTP-монитор''', который синхронизирует учетные данные с '''HashiCorp Vault'''. | |||

=== Мониторы синхронизации HashiCorp Vault AppRole === | |||

Автоматически созданный '''HTTP-монитор''' содержит два запроса и автоматически связывается с синхронизированными учетными данными, определенными выше. | |||

# Первый запрос (POST) извлекает токен клиента. | |||

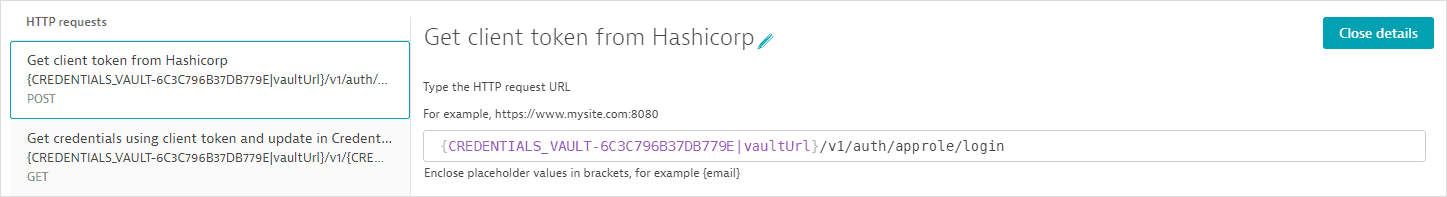

#* '''URL запроса''' ссылается на '''URL''' хранилища как на атрибут синхронизированных учетных данных ; '''URL''' хранилища не отображается. '''URL''' запроса также содержит метод аутентификации <code>approle</code>. [[Файл:1049.png|граница]] | |||

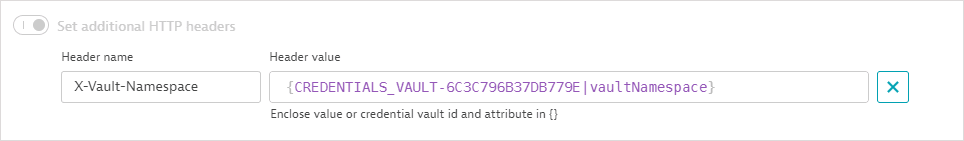

#* Пространство имен хранилища, указанное как атрибут синхронизированных учетных данных, передается как '''заголовок запроса''' ; пространство имен хранилища не отображается. [[Файл:1050.png|граница]] | |||

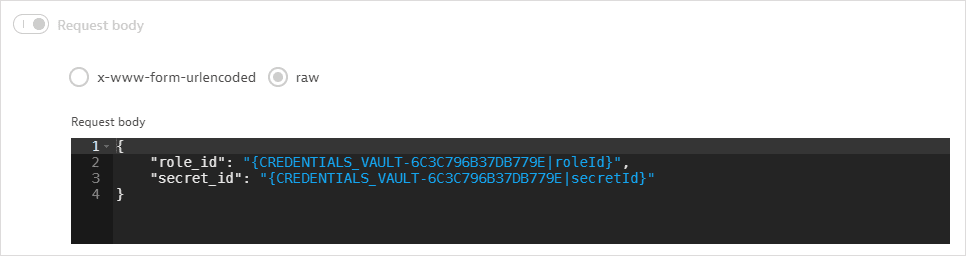

#* Идентификатор роли и секретный идентификатор, указанные как атрибуты синхронизированных учетных данных, передаются в виде пар «'''ключ-значение'''» в '''теле запроса''' ; идентификатор роли и секретный идентификатор не отображаются. [[Файл:1051.png|граница]] | |||

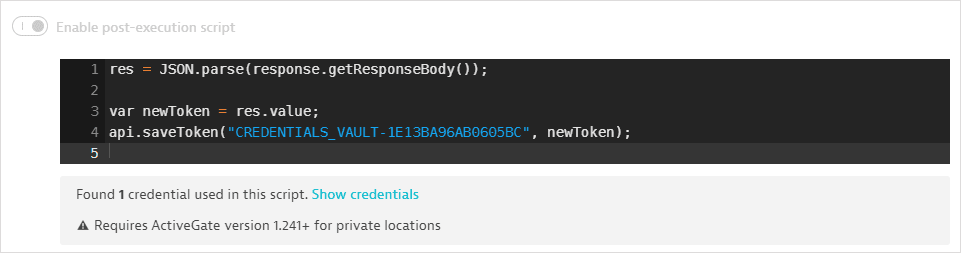

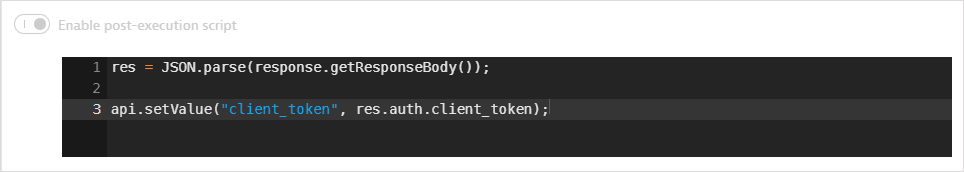

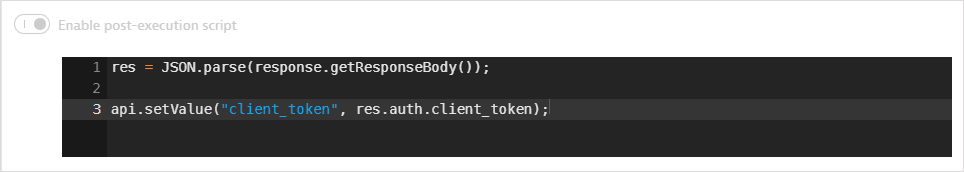

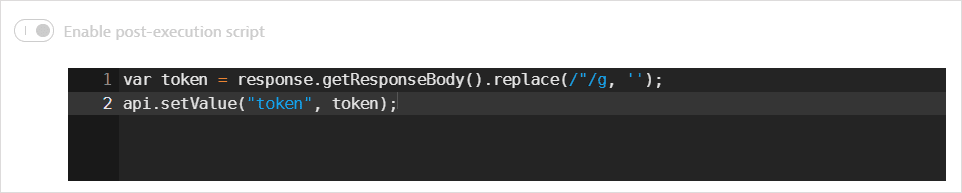

#* В теле ответа возвращается токен клиента. '''Скрипт после выполнения''' сохраняет токен в '''глобальной переменной'''. [[Файл:1052.png|граница]] | |||

# Второй запрос ('''GET''') извлекает значения имени пользователя и пароля. Он также использует <code>api.saveCredential()</code>in s скрипт после выполнения для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль, определенные выше. | |||

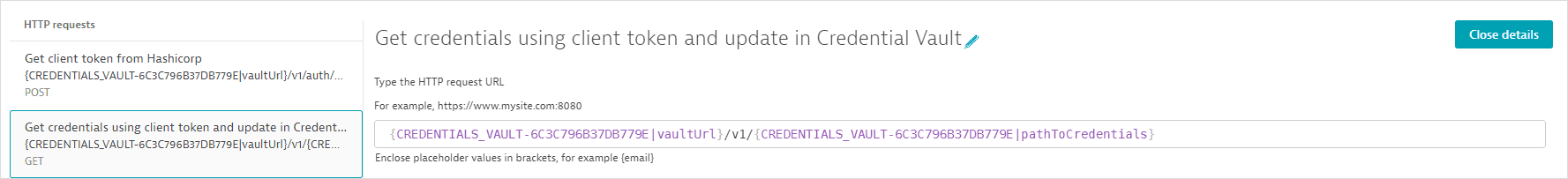

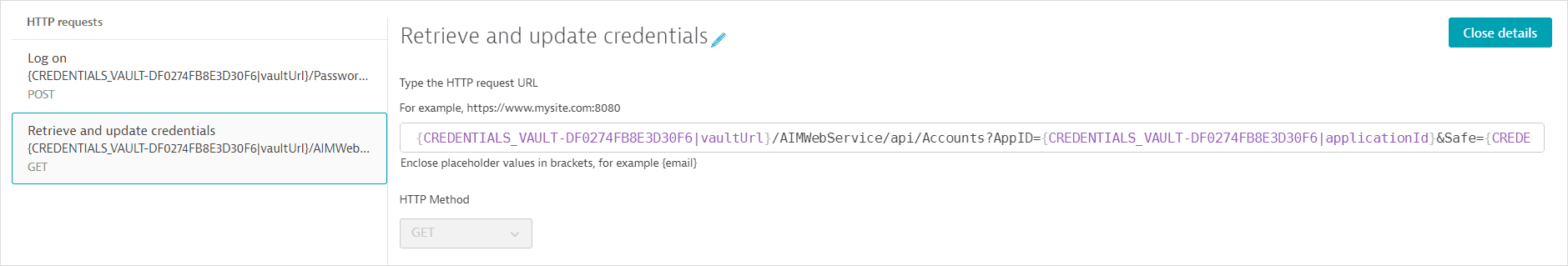

#* '''URL-адрес''' запроса ссылается на '''URL-адрес''' хранилища и путь к учетным данным как на атрибуты синхронизированных учетных данных; '''URL-адрес''' хранилища и путь к учетным данным не отображаются. [[Файл:1053.png|граница]] | |||

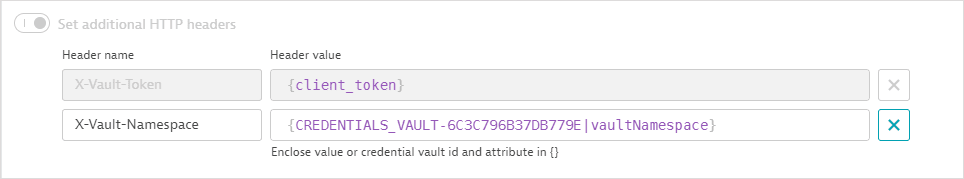

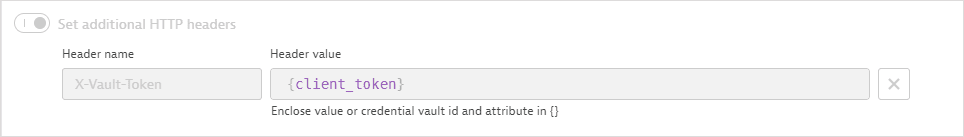

#* Заголовок '''запроса''' содержит токен клиента, извлеченный в первом запросе. Пространство имен хранилища (не отображается, но упоминается как атрибут синхронизированных учетных данных) также передается как заголовок запроса. [[Файл:1054.png|граница]] | |||

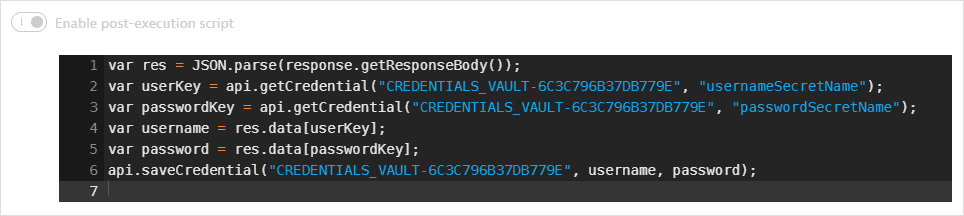

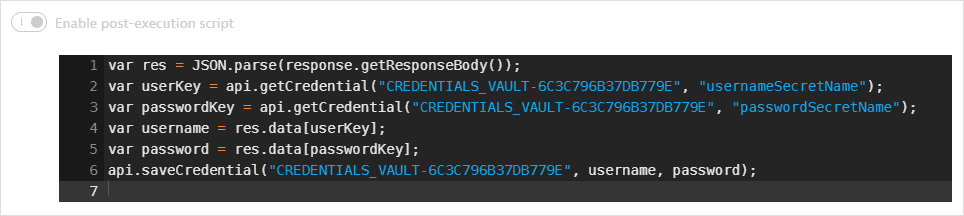

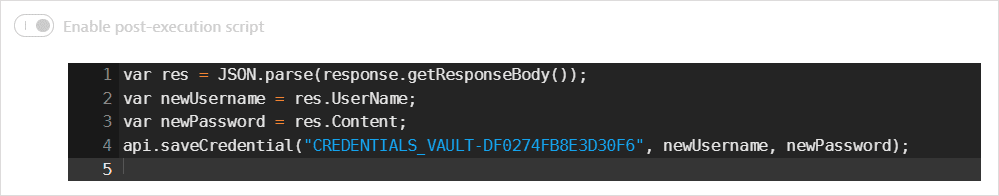

#* Значения имени пользователя и пароля возвращаются в ответе '''JSON'''. '''Скрипт после выполнения''' сохраняет значения в '''глобальных переменных'''. Он также использует <code>api.saveCredential()</code>для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль. [[Файл:1055.png|граница]] | |||

=== Мониторы синхронизации сертификатов TLS HashiCorp Vault === | |||

Автоматически созданный '''HTTP-монитор''' содержит два запроса и автоматически связывается с синхронизированными учетными данными, определенными выше. | |||

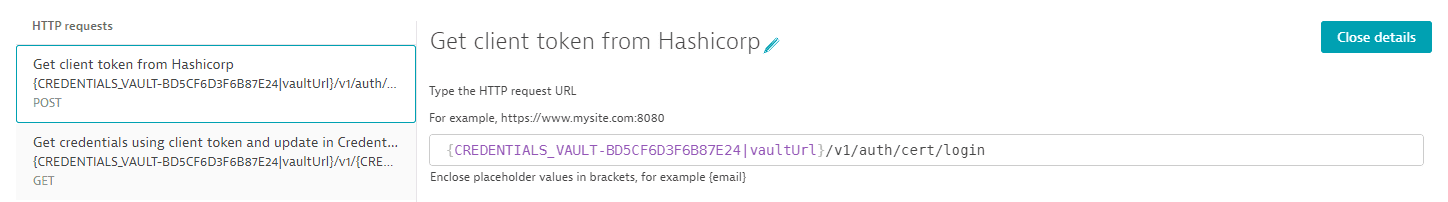

# Первый запрос (POST) извлекает токен клиента. | |||

#* '''URL запроса''' ссылается на '''URL''' хранилища как на атрибут синхронизированных учетных данных ; '''URL''' хранилища не отображается. '''URL''' запроса также содержит метод аутентификации <code>cert</code>. [[Файл:1056.png|граница]] | |||

#* Запрос использует '''сертификат TLS''' для аутентификации. [[Файл:1057.png|граница]] | |||

#* В теле ответа возвращается токен клиента. '''Скрипт после выполнения''' сохраняет токен в '''глобальной переменной'''. [[Файл:1052.png|граница]] | |||

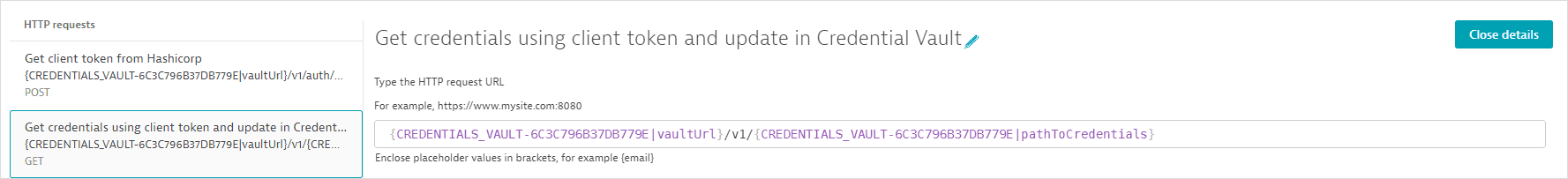

# Второй запрос (GET) извлекает значения имени пользователя и пароля. Он также используется <code>api.saveCredential()</code>в скрипте после выполнения для записи извлеченных значений в синхронизированные учетные данные имени пользователя и пароля, определенные выше. | |||

#* '''URL-адрес''' запроса ссылается на '''URL-адрес''' хранилища и путь к учетным данным как на атрибуты синхронизированных учетных данных; '''URL-адрес''' хранилища и путь к учетным данным не отображаются. [[Файл:1053.png|граница]] | |||

#* Заголовок '''запроса''' содержит токен клиента, полученный в первом запросе. [[Файл:1058.png|граница]] | |||

#* Значения имени пользователя и пароля возвращаются в ответе '''JSON'''. '''Скрипт после выполнения''' сохраняет значения в '''глобальных переменных'''. Он также использует <code>api.saveCredential()</code> для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль. [[Файл:1055.png|граница]] | |||

== Хранилище CyberArk == | |||

Учетные данные имя пользователя-пароль для использования в синтетических мониторах можно синхронизировать с парами '''ключ-значение''' '''CyberArk Vault''', содержащими имя пользователя или пароль. Вы можете использовать либо имя пользователя и пароль , либо аутентификацию на основе хоста для '''CyberArk Vault'''. Аутентификация на основе хоста позволяет вам заранее определять хосты (разрешенные машины) в '''CyberArk Vault''', которым разрешен доступ к учетным данным. Эти хосты являются публичными или частными расположениями '''Синтетики''', которые вы выбираете для выполнения монитора синхронизации, и определяются именем хоста или '''IP-адресом'''. Аутентификация на основе хоста позволяет мониторам синхронизации обходить получение токена доступа из '''CyberArk Vault'''. | |||

=== Предварительная настройка === | |||

* Перед использованием '''аутентификации по имени''' '''пользователя и паролю''' вам необходимо определить учетные данные аутентификации для '''CyberArk Vault''' — '''пару имя пользователя-пароль''' и, по желанию, '''учетные данные сертификата''', хранящиеся в '''хранилище учетных данных''' Ключ-АСТРОМ. Мы рекомендуем называть такие обязательные учетные данные так, чтобы их можно было легко идентифицировать как сопутствующие учетные данные для синхронизации. | |||

* Перед использованием '''аутентификации на основе хоста''' вам необходимо определить разрешенные машины по имени хоста или '''IP-адресу''' в сведениях о приложении '''CyberArk Vault'''. Это хосты, которым разрешен доступ к синхронизированным учетным данным в '''CyberArk Vault''', и это публичные или частные расположения Синтетики, которые вы выбираете для выполнения монитора синхронизации. Обратите внимание, что при определении разрешенных машин в '''CyberArk Vault''' идентификатор приложения должен быть таким же, как указанный при '''настройке синхронизированных учетных данных''' в Ключ-АСТРОМ. При желании вы также можете определить '''учетные данные сертификата''', хранящиеся в '''хранилище учетных данных''' Ключ-АСТРОМ, для аутентификации в '''CyberArk Vault'''. Если ваше хранилище не содержит сертификатов, к которым у вас есть доступ, вы увидите предупреждение. | |||

Мы рекомендуем давать всем обязательным учетным данным такие имена, чтобы их можно было легко идентифицировать как сопутствующие учетные данные для синхронизации. | |||

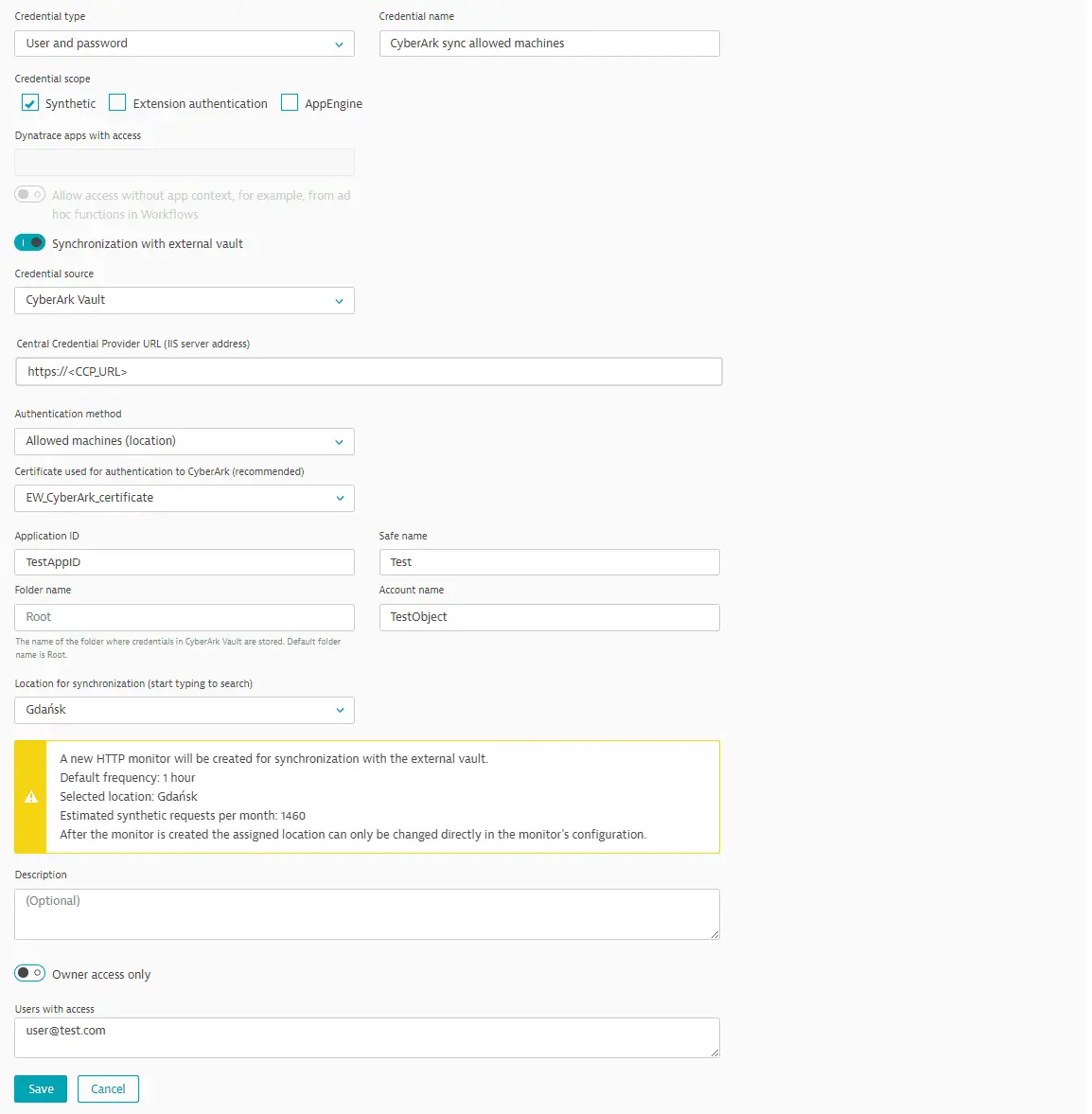

=== Настройте синхронизированные учетные данные === | |||

# В хранилище учетных данных создайте учетные данные пользователя и пароля. Вы также можете перезаписать существующие учетные данные. | |||

# Для области действия учетных данных выберите '''Синтетический'''. | |||

# Включите синхронизацию с внешним хранилищем . | |||

# Выберите '''CyberArk Vault''' в качестве источника учетных данных . | |||

# Мы рекомендуем изменить имя учетных данных по умолчанию , чтобы легко идентифицировать ваши новые учетные данные. | |||

# Введите '''URL-адрес''' центрального поставщика учетных данных ('''HTTPS''') для доступа к хранилищу. | |||

# Выполните действия, связанные с методом аутентификации. | |||

## '''''Имя пользователя и пароль''''' | |||

### Выберите '''Имя пользователя и пароль''' в качестве метода аутентификации . | |||

### Выберите сопутствующее имя пользователя и пароль, созданные ранее для аутентификации '''CyberArk''', из списка «'''Имя пользователя и пароль для центрального поставщика учетных данных'''». [[Файл:1059.png|граница]] | |||

## '''''Разрешенные машины''''' | |||

### Выберите '''Разрешенные машины''' (местоположение) для метода аутентификации. [[Файл:1060.png|граница]] | |||

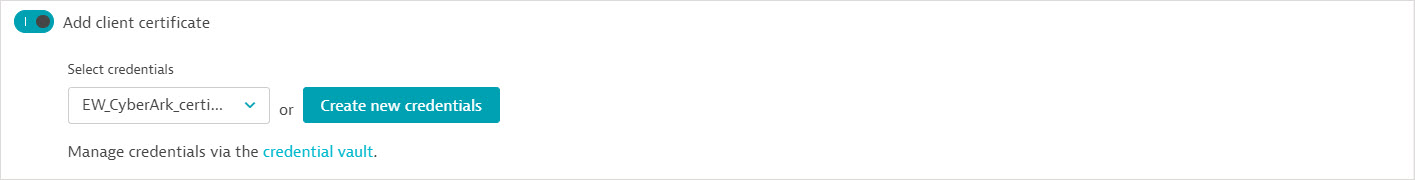

# '''''рекомендуется''''' Выберите из предоставленного списка сертификат, используемый для аутентификации в приложении '''CyberArk'''. | |||

# Введите дополнительные поля для идентификации пары '''ключ-значение CyberArk Vault'''. | |||

#* '''Идентификатор приложения''' — он должен совпадать с идентификатором приложения при определении разрешенных машин в '''CyberArk Vault'''. | |||

#* '''Safe name''' | |||

#* '''Имя учетной записи''' — имя объекта, в котором хранятся имя пользователя и пароль для извлечения и синхронизации с хранилищем учетных данных Ключ-АСТРОМ; это не имя учетной записи, с которой выполнен вход в '''CyberArk Central Credential Provider'''. | |||

#* '''''необязательный''''' '''Имя папки''' — Имя папки, в которой хранятся учетные данные в '''CyberArk Vault'''; имя папки по умолчанию — <code>Root</code>. | |||

# '''Выберите местоположение для синхронизации''' — вы можете выбрать любое публичное или частное синтетическое местоположение для выполнения монитора синхронизации. Вы можете выполнить поиск местоположения, введя его имя в поле. | |||

# '''''необязательный''''' Укажите описание учетных данных. | |||

# По умолчанию учетные данные настроены только на '''доступ владельца'''. | |||

# Сохраните свои учетные данные. | |||

После настройки синхронизированных учетных данных Ключ-АСТРОМ автоматически создает и запускает '''HTTP-монитор''' , который синхронизирует учетные данные с '''CyberArk Vault'''. | |||

=== Мониторы синхронизации CyberArk Vault (аутентификация по имени пользователя и паролю) === | |||

Автоматически созданный '''HTTP-монитор''' содержит два запроса и автоматически связывается с синхронизированными учетными данными, определенными выше. | |||

# Первый запрос (POST) извлекает токен доступа. | |||

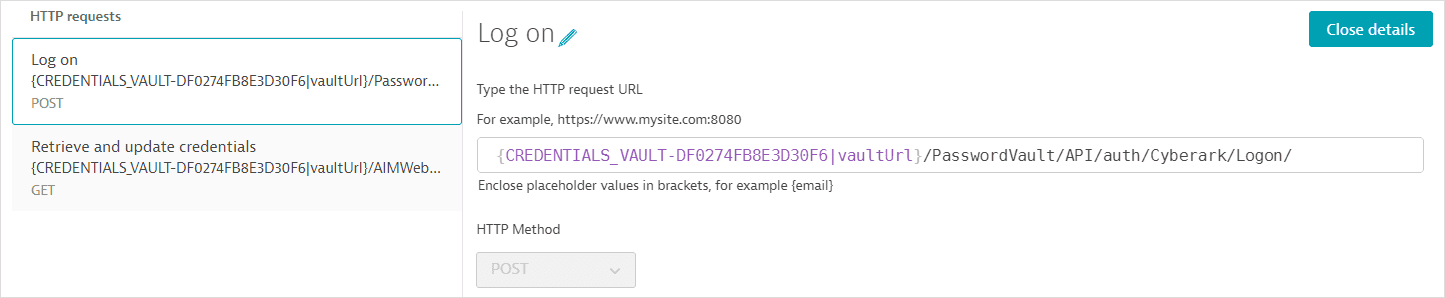

#* '''URL-адрес''' запроса ссылается на '''URL-адрес''' центрального поставщика учетных данных как на атрибут синхронизированных учетных данных, определенных выше; '''URL-адрес''' центрального поставщика учетных данных не отображается. [[Файл:1061.png|граница]] | |||

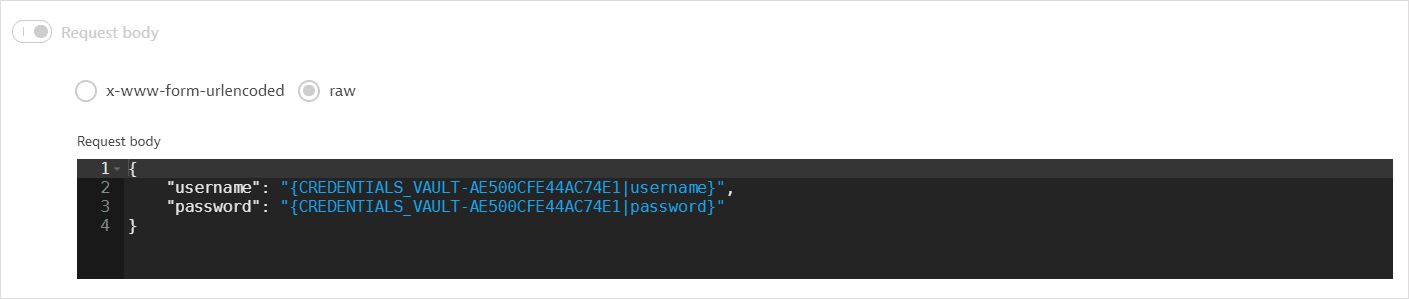

#* В теле запроса указаны учетные данные «'''имя пользователя и пароль'''», выбранные для аутентификации '''CyberArk Vault''' (имя пользователя и пароль для центрального поставщика учетных данных); имя пользователя и пароль для аутентификации не отображаются. [[Файл:1062.png|граница]] | |||

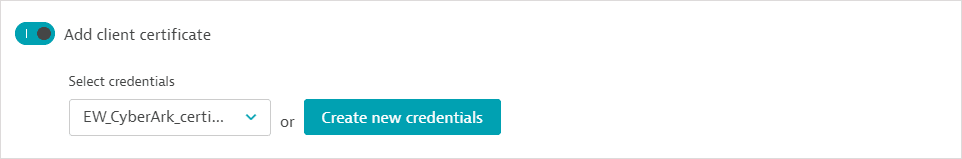

#* Кроме того, первый запрос содержит любой сертификат аутентификации, указанный в '''Сертификате''', используемом для аутентификации в '''CyberArk'''. [[Файл:1063.png|граница]] | |||

#* В теле ответа возвращается токен. '''Скрипт после выполнения''' сохраняет токен в '''глобальной переменной'''. [[Файл:1064.png|граница]] | |||

# Второй запрос ('''GET''') извлекает значения имени пользователя и пароля из '''CyberArk Vault'''. Он также используется <code>api.saveCredential()</code> в скрипте после выполнения для записи извлеченных значений в синхронизированные учетные данные имени пользователя и пароля, определенные выше. | |||

#* '''URL''' запроса ссылается на '''URL''' поставщика центральных учетных данных как на атрибут синхронизированных учетных данных; '''URL''' поставщика центральных учетных данных не отображается. '''URL''' запроса также ссылается (но не отображает) на идентификатор приложения , Safe name , имя учетной записи и имя папки. [[Файл:1065.png|граница]] | |||

#* Второй запрос также содержит любой сертификат аутентификации и токен доступа, извлеченный в первом запросе в заголовке '''Authorization'''. [[Файл:1066.png|граница]] | |||

#* Значения имени пользователя и пароля возвращаются в теле ответа. '''Скрипт после выполнения''' сохраняет значения в '''глобальных переменных'''. Он также использует <code>api.saveCredential()</code> для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль. [[Файл:1067.png|граница]] | |||

=== Мониторы синхронизации CyberArk Vault (аутентификация на основе хоста) === | |||

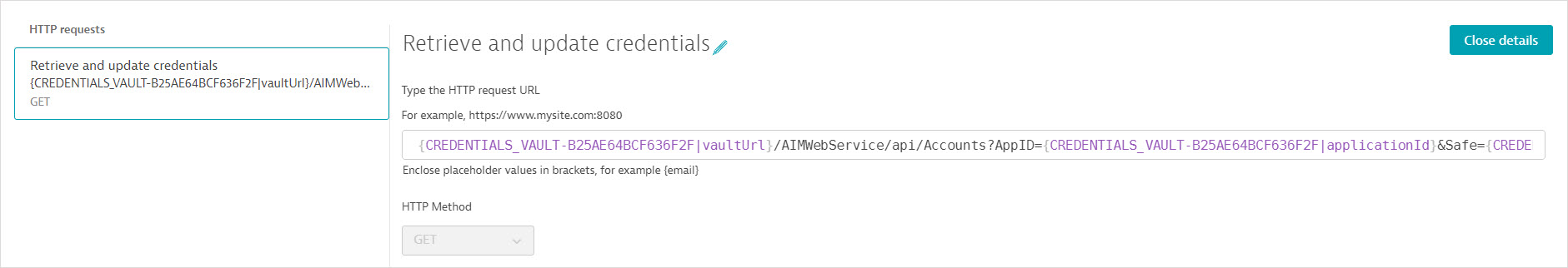

Поскольку автоматически созданный '''HTTP-монитор''' может обойти получение токена доступа, он содержит один запрос '''GET''' для получения значений имени пользователя и пароля из '''CyberArk Vault'''. Он также используется <code>api.saveCredential()</code> в скрипте после выполнения для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль, определенные выше. '''Монитор синхронизации''' автоматически связывается с синхронизированными учетными данными. | |||

* '''URL''' запроса ссылается на '''URL''' поставщика центральных учетных данных как на атрибут синхронизированных учетных данных; URL поставщика центральных учетных данных не отображается. '''URL''' запроса также ссылается (но не отображает) на идентификатор приложения , Safe name , имя учетной записи и имя папки. [[Файл:1068.png|граница]] | |||

* Запрос также содержит любой сертификат аутентификации, указанный при настройке учетных данных. [[Файл:1069.png|граница]] | |||

* Значения имени пользователя и пароля возвращаются в теле ответа. '''Скрипт после выполнения''' сохраняет значения в '''глобальных переменных'''. Он также использует <code>api.saveCredential()</code> для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль. [[Файл:1070.png|граница]] | |||

== Использование и ограничения == | |||

{| class="wikitable" | |||

|Если вы создаете монитор синхронизации вручную, обязательно выберите Не хранить и отображать тела запросов и ответов, а также значения заголовков в сведениях о выполнении в любых запросах, которые извлекают клиентские токены или значения учетных данных из внешних хранилищ. Невыполнение этого требования приведет к раскрытию конфиденциальной информации при анализе сведений о выполнении в сведениях о HTTP-мониторе . | |||

|} | |||

* Автоматически созданные мониторы синхронизации можно редактировать. Чтобы редактировать автоматически созданный монитор синхронизации, у вас должен быть '''доступ к учетным данным''', указанным в мониторе. Вам может потребоваться внести изменения, если внешний поставщик хранилища вносит изменения. Например, вам может потребоваться изменить '''URL-адреса''' запросов, если '''Microsoft''' изменит версию '''API''' для извлечения клиентских токенов из '''Azure Key Vault'''. | |||

** Однако в целом мы рекомендуем вам ограничить изменения частотой или местом выполнения. | |||

** При смене местоположения будьте осторожны и не выбирайте '''частные синтетические местоположения''', не имеющие доступа к внешней сети. | |||

** При изменении местоположения на частное синтетическое местоположение убедитесь, что конфигурация прокси-сервера не блокирует доступ к требуемым ресурсам. | |||

* Мы рекомендуем редактировать имена по умолчанию синхронизированных учетных данных, сопутствующих учетных данных (например, '''сертификатов TLS''' для '''HashiCorp Vault''') и мониторов синхронизации для легкой идентификации. | |||

* Мы не рекомендуем повторно использовать сопутствующие учетные данные (например, для секретного токена идентификатора '''HashiCorp'''), необходимые для мониторов синхронизации в других синтетических мониторах для целей тестирования. | |||

=== Редактировать или удалить синхронизированные и сопутствующие учетные данные === | |||

* После создания синхронизированные учетные данные больше не могут быть отредактированы кем-либо; их можно только '''перезаписать'''. Чтобы перезаписать синхронизированные учетные данные, вам необходимо предоставить новые данные синхронизации; не предоставляйте фактические имя пользователя, пароль или значения токенов. | |||

** При перезаписи синхронизированных учетных данных созданные Ключ-АСТРОМ мониторы синхронизации автоматически обновляются. | |||

* Обязательно поддерживайте одного и того же '''владельца''' для всех учетных данных в мониторе синхронизации (то есть для синхронизированных учетных данных и сопутствующих учетных данных). | |||

* Вы не сможете удалить сопутствующие учетные данные, на которые ссылается монитор синхронизации, если не отключите или не удалите монитор синхронизации. | |||

* Если вы удалите синхронизированные учетные данные, автоматически созданный для них монитор синхронизации также будет удален. | |||

** Если имеется более одного монитора синхронизации, вам необходимо удалить или отключить эти мониторы, прежде чем вы сможете удалить синхронизированные учетные данные. | |||

** Любой синтетический монитор, использующий (удаленные) синхронизированные учетные данные для тестирования, отключается. | |||

Текущая версия на 19:45, 4 февраля 2025

Учетные данные Синтетического мониторинга с именем пользователя-паролем и токеном в хранилище учетных данных Ключ-АСТРОМ можно синхронизировать с внешним хранилищем — Azure Key Vault , HashiCorp Vault или CyberArk Vault (только учетные данные с именем пользователя-паролем). Синхронизированные учетные данные содержат ключи внешних пар «ключ-значение», которые содержат требуемые значения.

Когда вы настраиваете синхронизированные учетные данные в хранилище учетных данных, Ключ-АСТРОМ автоматически создает HTTP-мониторы специально для синхронизации. Вы также можете использовать методы api.saveCredential() или api.saveToken() в скриптах до и после выполнения для создания собственных мониторов синхронизации.

Автоматически созданные мониторы синхронизации именуются с идентификатором учетных данных синхронизированных учетных данных и выполняются ежечасно по умолчанию из публичного расположения. Обратите внимание, что тела запросов и ответов, а также заголовки мониторов синхронизации автоматически скрываются от деталей выполнения.

Другие синтетические мониторы могут вызывать и использовать эти синхронизированные учетные данные для тестирования конечных точек API и веб-сайтов. Мониторы, вызывающие эти учетные данные, используют синхронизированные значения, полученные из внешних хранилищ. Частота синхронизации определяет, как часто эти учетные данные ротируются в синтетических мониторах, которые их вызывают.

| Процесс синхронизации считывает учетные данные из внешнего хранилища и сохраняет копию в хранилище Ключ-АСТРОМ. |

Предварительная настройка

Перед настройкой учетных данных, синхронизированных с Azure Key Vault, необходимо определить требуемый идентификатор клиента (приложения) и секрет клиента в качестве учетных данных токена , хранящихся в хранилище учетных данных Ключ-АСТРОМ. Мы рекомендуем называть такие токены предварительных условий, чтобы их можно было легко идентифицировать как сопутствующие учетные данные для синхронизации. Если в вашем хранилище нет токенов, к которым у вас есть доступ, вы увидите предупреждение.

Настройте синхронизированные учетные данные

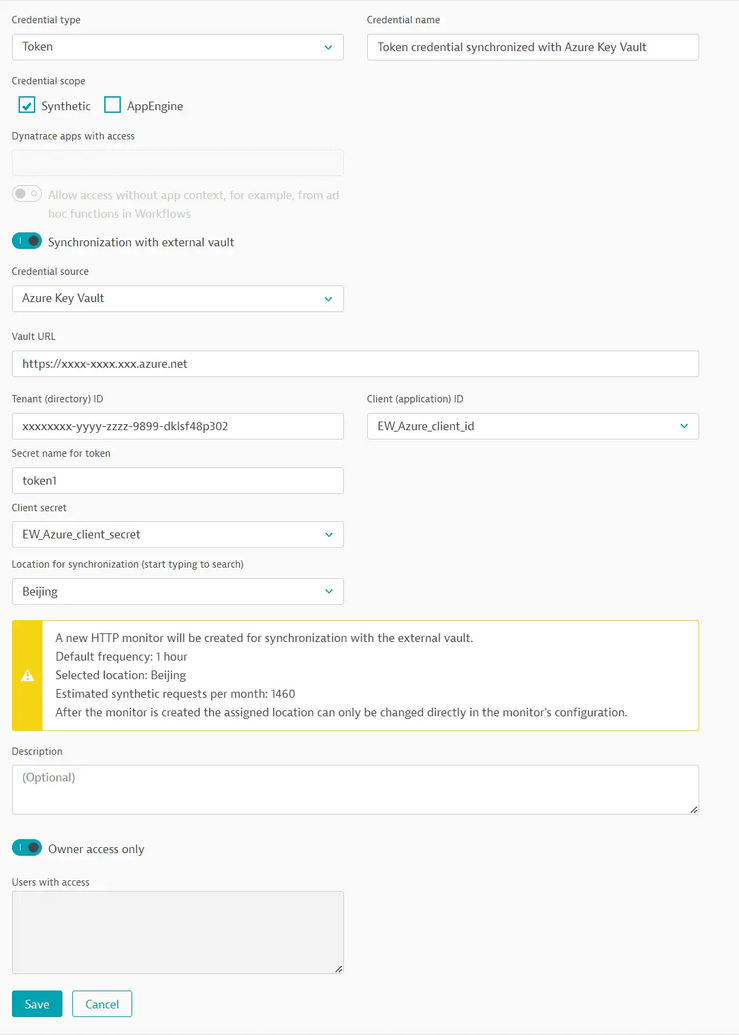

- В хранилище учетных данных создайте учетные данные пользователя и пароля или токена . Вы также можете перезаписать существующие учетные данные.

- Для области действия учетных данных выберите Синтетический .

- Включите синхронизацию с внешним хранилищем .

- Выберите Azure Key Vault (по умолчанию) в качестве источника учетных данных .

- Мы рекомендуем изменить имя учетных данных по умолчанию , чтобы легко идентифицировать ваши новые учетные данные.

- Введите URL-адрес для доступа к хранилищу (URL-адрес хранилища) и идентификатор арендатора (каталога).

- Выберите созданные ранее сопутствующие токены для идентификатора клиента (приложения) и секретного ключа клиента.

- Введите имя ключа Azure Key Vault. Учетные данные имени пользователя-пароля

- В поле Secret name for username введите имя ключа Azure Key Vault, сопоставленное со значением username; не вводите фактическое имя пользователя.

- В поле Secret name for password введите имя ключа Azure Key Vault, сопоставленное со значением password; не вводите фактический пароль. Учетные данные токена

- В поле Secret name for token введите имя ключа Azure Key Vault, сопоставленного со значением token; не вводите фактическое значение токена.

- Выберите местоположение для синхронизации — вы можете выбрать любое публичное или частное синтетическое местоположение для выполнения монитора синхронизации. Вы можете выполнить поиск местоположения, введя его имя в поле.

- необязательный Укажите описание учетных данных.

- По умолчанию учетные данные настроены только на доступ владельца.

- Сохраните свои учетные данные.

Мониторы синхронизации Azure Key Vault

Когда вы настроили синхронизированные учетные данные имени пользователя-пароля или токена , Ключ-АСТРОМ автоматически создает и выполняет HTTP-монитор , который синхронизирует учетные данные с Azure Key Vault. Этот монитор автоматически связывается с синхронизированными учетными данными имени пользователя-пароля или токена.

Учетные данные имя пользователя-пароль

Монитор синхронизации содержит три запроса. Azure Key Vault требует разделения извлечения имени пользователя и пароля на два отдельных запроса.

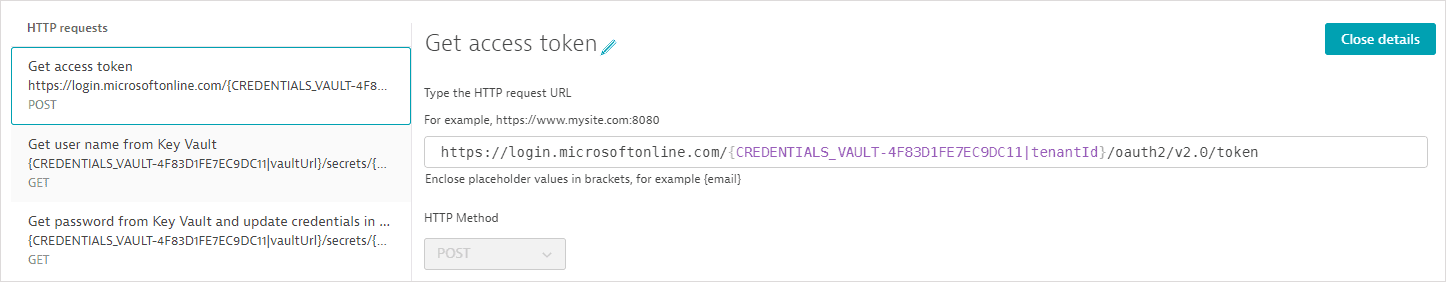

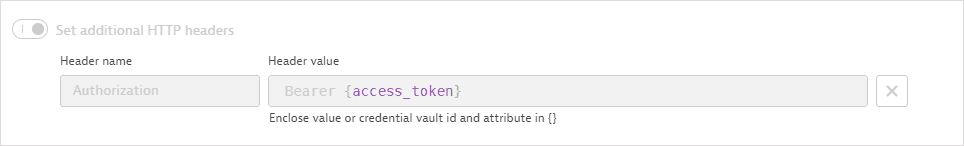

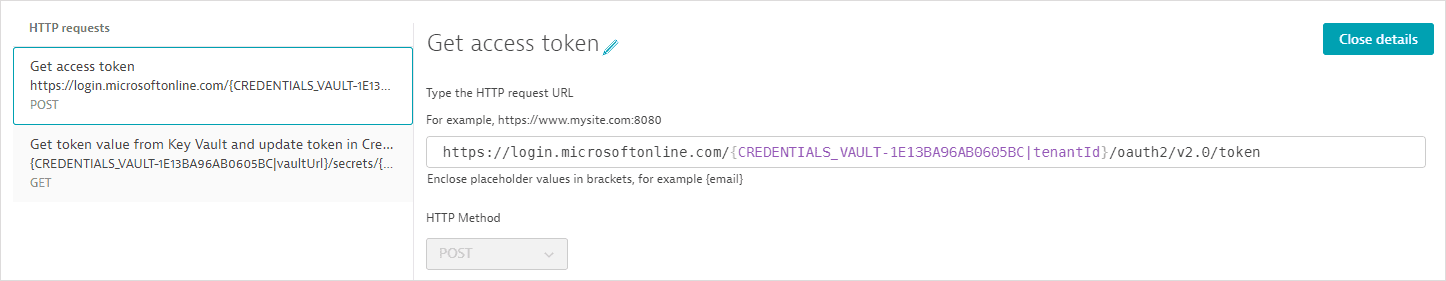

- Первый запрос (POST) извлекает токен доступа.

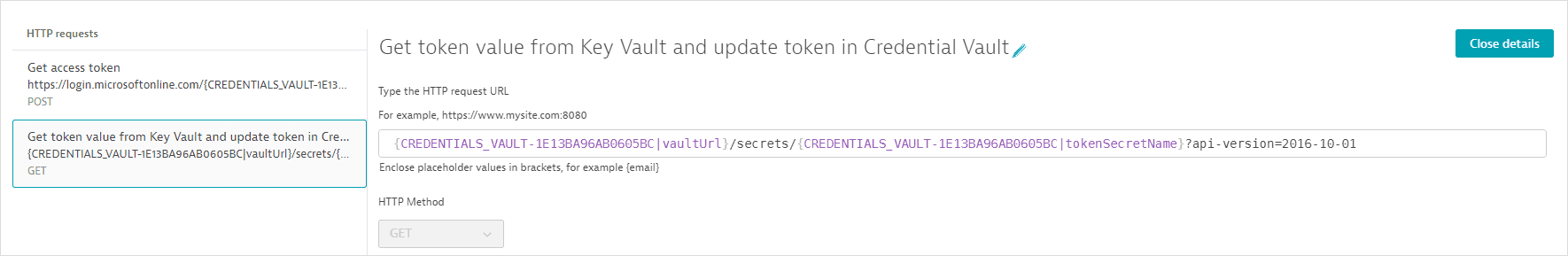

- URL-адрес запроса ссылается на идентификатор арендатора как на атрибут синхронизированных учетных данных, определенных выше; идентификатор арендатора не отображается.

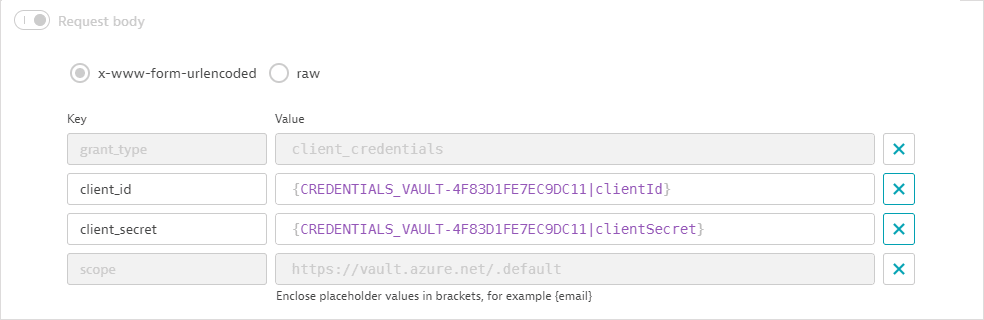

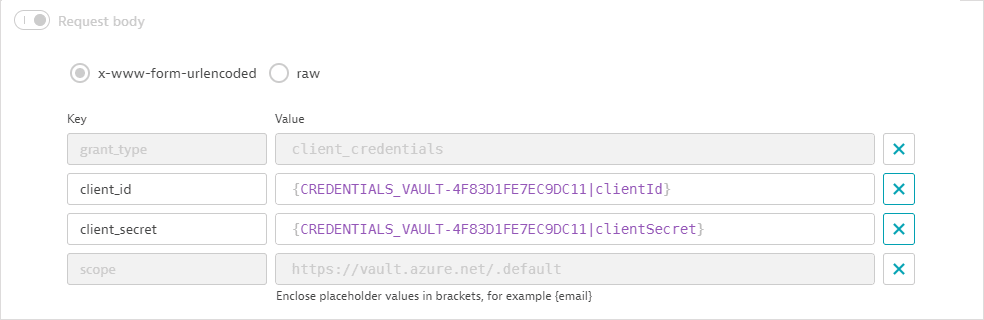

- Идентификатор клиента и секретный ключ клиента, указанные как атрибуты синхронизированных учетных данных, передаются в виде пар «ключ-значение» в теле запроса ; идентификатор клиента и секретный ключ клиента не отображаются.

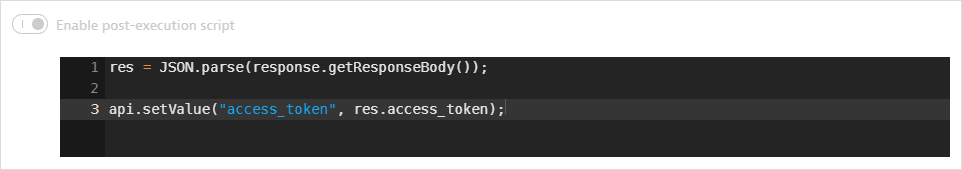

- В теле ответа возвращается токен клиента. Скрипт после выполнения сохраняет токен в глобальной переменной.

- URL-адрес запроса ссылается на идентификатор арендатора как на атрибут синхронизированных учетных данных, определенных выше; идентификатор арендатора не отображается.

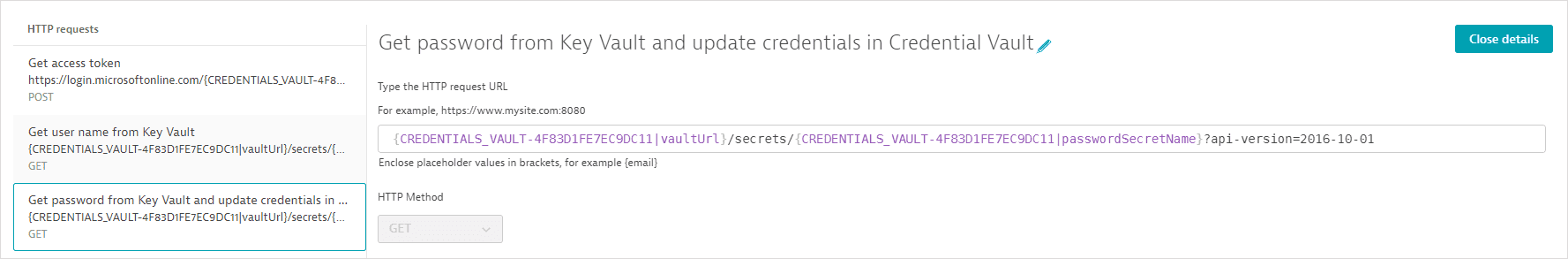

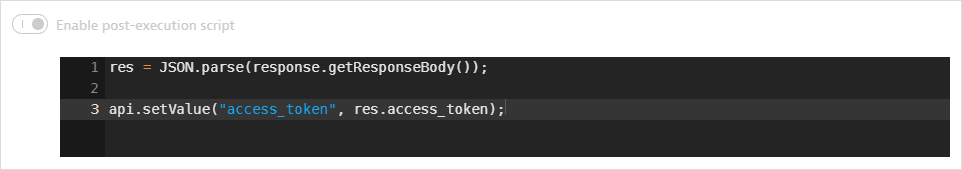

- Второй запрос (GET) извлекает значение имени пользователя.

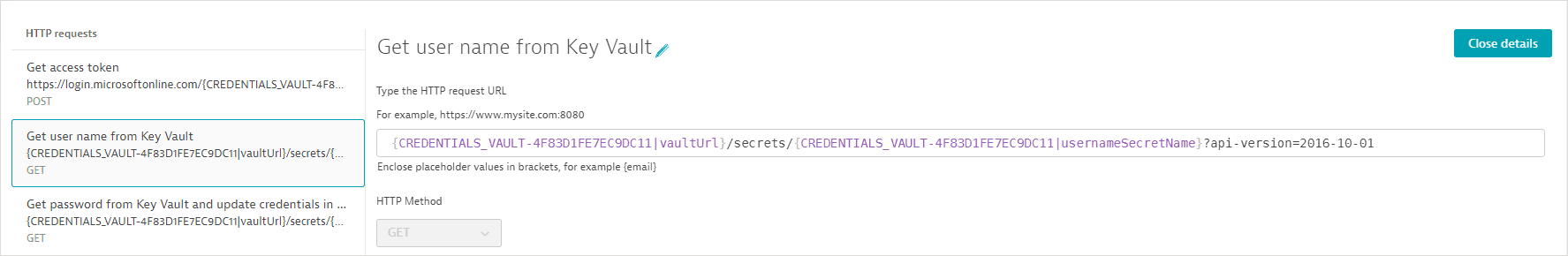

- URL-адрес запроса ссылается на URL-адрес хранилища как на атрибут синхронизированных учетных данных , определенных выше; URL-адрес хранилища не отображается. URL-адрес запроса также ссылается на ключ, сопоставленный со значением имени пользователя в Azure Key Vault.

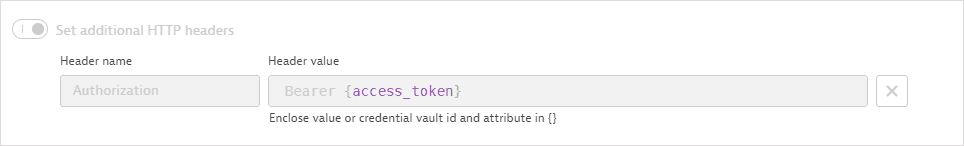

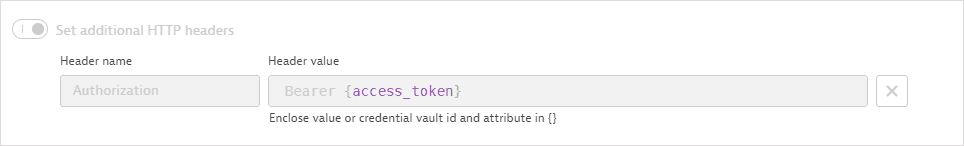

- Заголовок Authorization содержит токен доступа, полученный в первом запросе.

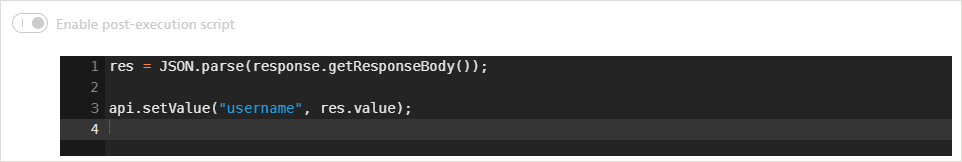

- Значение имени пользователя возвращается в теле ответа. Скрипт после выполнения сохраняет значение в глобальной переменной.

- URL-адрес запроса ссылается на URL-адрес хранилища как на атрибут синхронизированных учетных данных , определенных выше; URL-адрес хранилища не отображается. URL-адрес запроса также ссылается на ключ, сопоставленный со значением имени пользователя в Azure Key Vault.

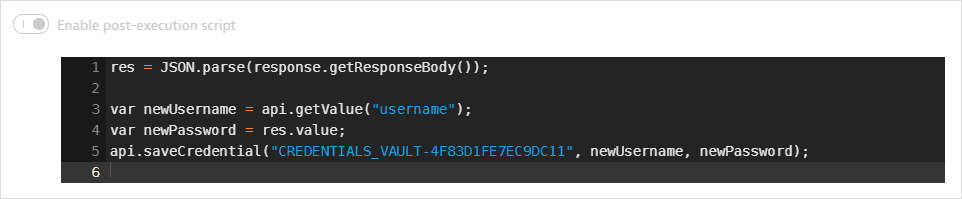

- Третий запрос (GET) извлекает значение пароля. Он также используется

api.saveCredential()в скрипте после выполнения для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль, определенные выше.- URL-адрес запроса ссылается на URL-адрес хранилища как на атрибут синхронизированных учетных данных ; URL-адрес хранилища не отображается. URL-адрес запроса также ссылается на ключ, сопоставленный со значением пароля в Azure Key Vault.

- Заголовок Authorization содержит токен доступа, полученный в первом запросе.

- Значение пароля возвращается в теле ответа. Скрипт после выполнения сохраняет значение в глобальной переменной. Он также использует

api.saveCredential()для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль.

- URL-адрес запроса ссылается на URL-адрес хранилища как на атрибут синхронизированных учетных данных ; URL-адрес хранилища не отображается. URL-адрес запроса также ссылается на ключ, сопоставленный со значением пароля в Azure Key Vault.

Монитор синхронизации содержит два запроса

- Первый запрос (POST) извлекает токен доступа.

- URL-адрес запроса ссылается на идентификатор арендатора, который хранится как атрибут синхронизированных учетных данных, определенных выше; идентификатор арендатора не отображается.

- Идентификатор клиента и секретный ключ клиента, указанные как атрибуты синхронизированных учетных данных, передаются в виде пар «ключ-значение» в теле запроса ; идентификатор клиента и секретный ключ клиента не отображаются.

- В теле ответа возвращается токен клиента. Скрипт после выполнения сохраняет токен в глобальной переменной.

- URL-адрес запроса ссылается на идентификатор арендатора, который хранится как атрибут синхронизированных учетных данных, определенных выше; идентификатор арендатора не отображается.

- Второй запрос (GET) извлекает значение токена.

- URL-адрес запроса ссылается на URL-адрес хранилища как на атрибут синхронизированных учетных данных , определенных выше; URL-адрес хранилища не отображается. URL-адрес запроса также ссылается на ключ, сопоставленный со значением токена в Azure Key Vault.

- Заголовок Authorization содержит токен доступа, полученный в первом запросе.

- Значение токена возвращается в теле ответа. Скрипт после выполнения сохраняет значение в переменной. Он также используется

api.saveToken()в скрипте после выполнения для записи извлеченного значения в синхронизированные учетные данные токена.

- URL-адрес запроса ссылается на URL-адрес хранилища как на атрибут синхронизированных учетных данных , определенных выше; URL-адрес хранилища не отображается. URL-адрес запроса также ссылается на ключ, сопоставленный со значением токена в Azure Key Vault.

Хранилище HashiCorp

Учетные данные имя пользователя-пароль или токен для использования в синтетических мониторах можно синхронизировать с парами ключ-значение HashiCorp Vault, содержащими имя пользователя, пароль или значение токена. Можно использовать либо аутентификацию на основе AppRole , либо аутентификацию на основе сертификата .

Предварительная настройка

- Перед использованием аутентификации на основе AppRole вам необходимо определить требуемый секретный идентификатор как учетные данные токена, хранящиеся в хранилище учетных данных Ключ-АСТРОМ; не используйте повторно другие токены в качестве секретного идентификатора. Если в вашем хранилище нет токенов, к которым у вас есть доступ, вы увидите предупреждение.

- Перед использованием аутентификации сертификата вам необходимо сохранить требуемый сертификат TLS в хранилище учетных данных Ключ-АСТРОМ. Если в вашем хранилище нет сертификатов, к которым у вас есть доступ, вы увидите предупреждение.

Мы рекомендуем давать таким обязательным токенам и сертификатам такие имена, чтобы их можно было легко идентифицировать как сопутствующие учетные данные для синхронизации.

Настройте синхронизированные учетные данные

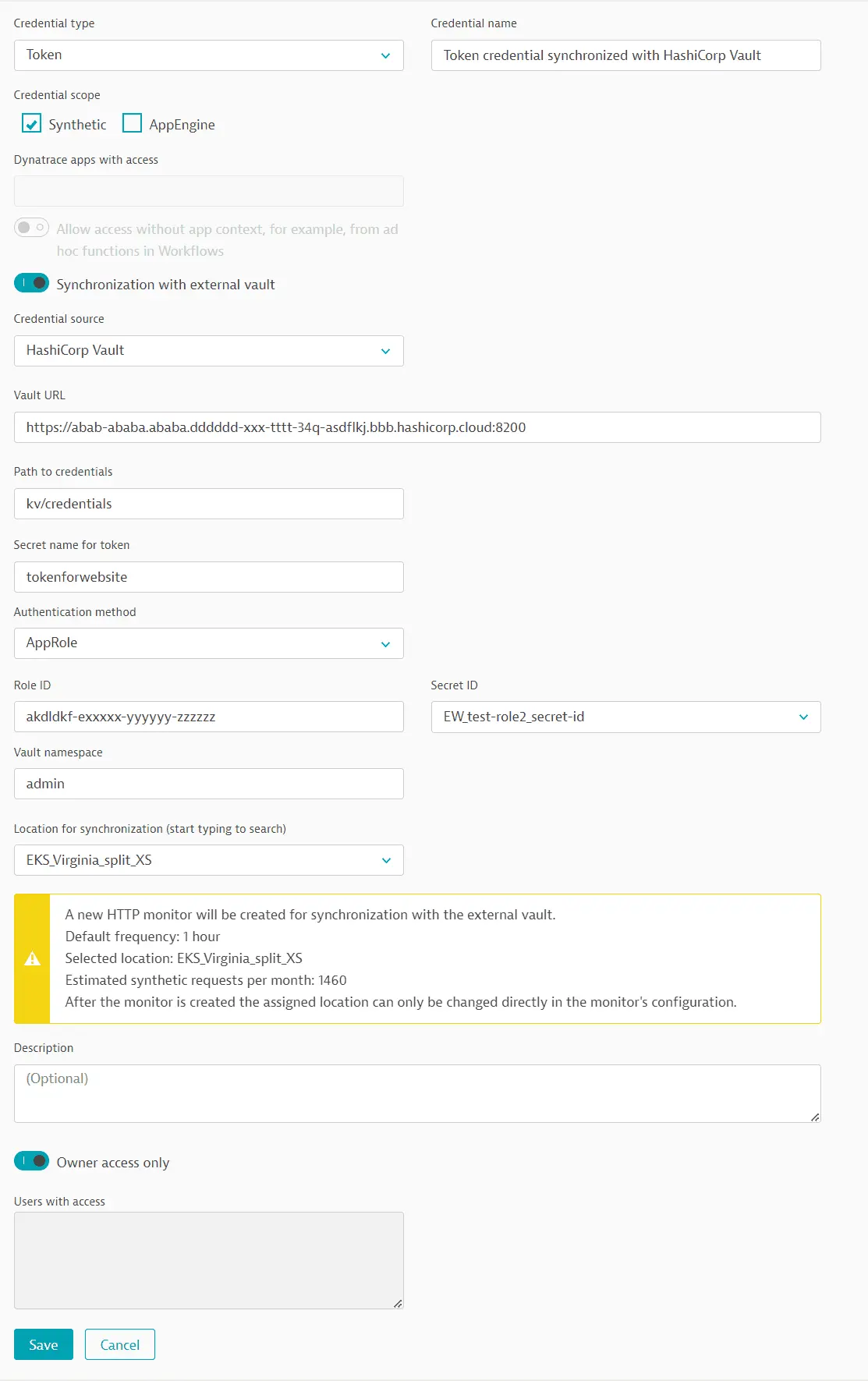

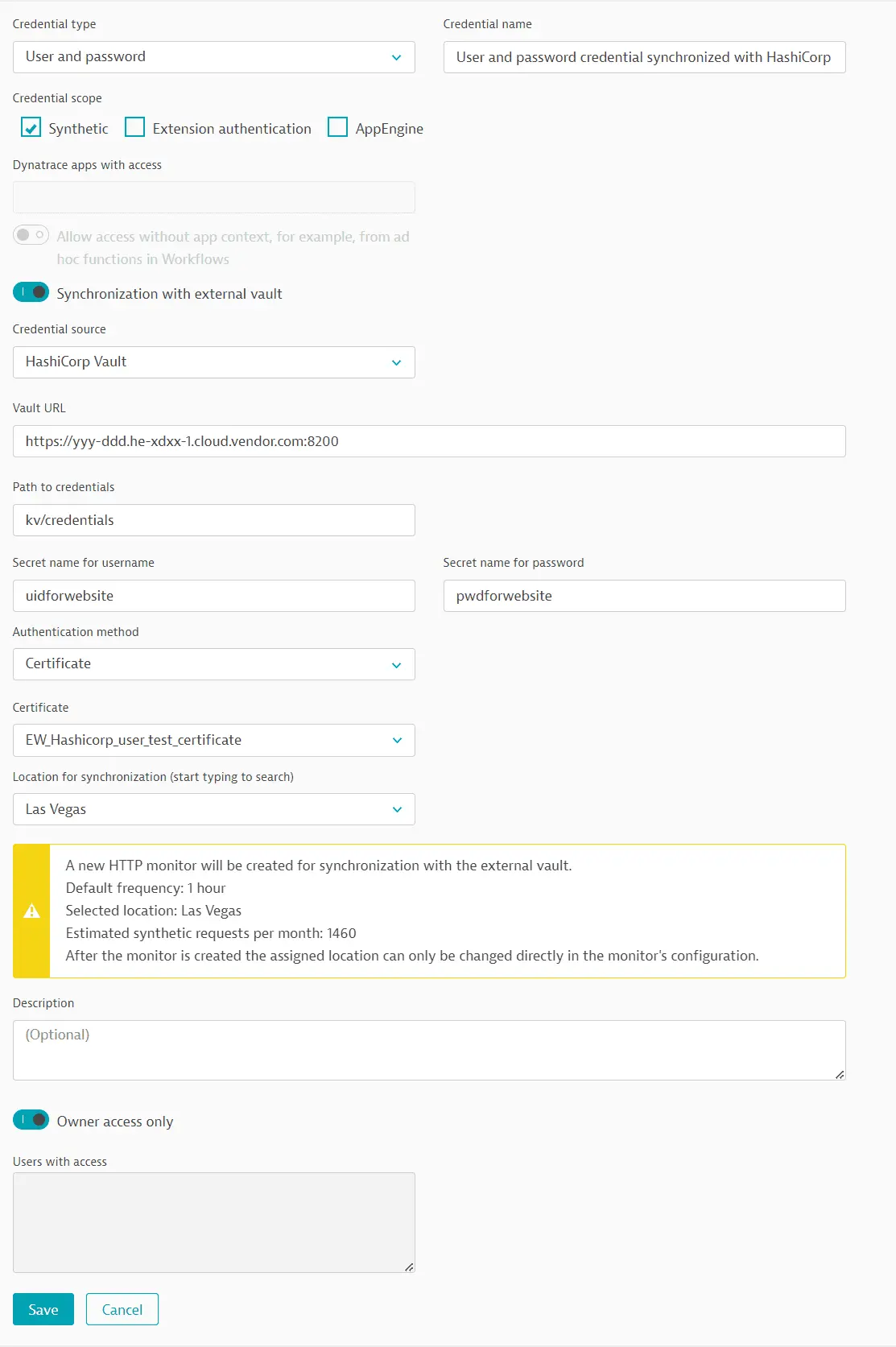

- В хранилище учетных данных создайте учетные данные пользователя и пароля или токена . Вы также можете перезаписать существующие учетные данные.

- Для области действия учетных данных выберите Синтетический .

- Включите синхронизацию с внешним хранилищем .

- Выберите HashiCorp Vault в качестве источника учетных данных .

- Мы рекомендуем изменить имя учетных данных по умолчанию, чтобы легко идентифицировать ваши новые учетные данные.

- Введите URL-адрес для доступа к хранилищу (URL-адрес хранилища) и путь к учетным данным (папки должны быть разделены косой чертой). URL-адрес хранилища HashiCorp для аутентификации сертификата может отличаться от URL-адреса, используемого для аутентификации на основе AppRole.

- Введите имя ключа хранилища HashiCorp.

- Учетные данные имя пользователя-пароль В поле Secret name for username пользователя введите имя ключа хранилища HashiCorp, сопоставленного со значением имени пользователя; не вводите фактическое имя пользователя. В поле Secret name for username введите имя ключа хранилища HashiCorp, сопоставленного со значением пароля; не вводите фактический пароль.

- Учетные данные токена В поле Secret name for username введите имя ключа хранилища HashiCorp, сопоставленного со значением токена; не вводите фактическое значение токена.

- Выполните действия, связанные с методом аутентификации

- AppRole

- Сертификат

- Выберите местоположение для синхронизации — вы можете выбрать любое публичное или частное синтетическое местоположение для выполнения монитора синхронизации. Вы можете выполнить поиск местоположения, введя его имя в поле.

- необязательный Предоставьте описание.

- По умолчанию учетные данные настроены только на доступ владельца.

- Сохраните свои учетные данные.

После настройки синхронизированных учетных данных Ключ-АСТРОМ автоматически создает и запускает HTTP-монитор, который синхронизирует учетные данные с HashiCorp Vault.

Мониторы синхронизации HashiCorp Vault AppRole

Автоматически созданный HTTP-монитор содержит два запроса и автоматически связывается с синхронизированными учетными данными, определенными выше.

- Первый запрос (POST) извлекает токен клиента.

- URL запроса ссылается на URL хранилища как на атрибут синхронизированных учетных данных ; URL хранилища не отображается. URL запроса также содержит метод аутентификации

approle.

- Пространство имен хранилища, указанное как атрибут синхронизированных учетных данных, передается как заголовок запроса ; пространство имен хранилища не отображается.

- Идентификатор роли и секретный идентификатор, указанные как атрибуты синхронизированных учетных данных, передаются в виде пар «ключ-значение» в теле запроса ; идентификатор роли и секретный идентификатор не отображаются.

- В теле ответа возвращается токен клиента. Скрипт после выполнения сохраняет токен в глобальной переменной.

- URL запроса ссылается на URL хранилища как на атрибут синхронизированных учетных данных ; URL хранилища не отображается. URL запроса также содержит метод аутентификации

- Второй запрос (GET) извлекает значения имени пользователя и пароля. Он также использует

api.saveCredential()in s скрипт после выполнения для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль, определенные выше.- URL-адрес запроса ссылается на URL-адрес хранилища и путь к учетным данным как на атрибуты синхронизированных учетных данных; URL-адрес хранилища и путь к учетным данным не отображаются.

- Заголовок запроса содержит токен клиента, извлеченный в первом запросе. Пространство имен хранилища (не отображается, но упоминается как атрибут синхронизированных учетных данных) также передается как заголовок запроса.

- Значения имени пользователя и пароля возвращаются в ответе JSON. Скрипт после выполнения сохраняет значения в глобальных переменных. Он также использует

api.saveCredential()для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль.

- URL-адрес запроса ссылается на URL-адрес хранилища и путь к учетным данным как на атрибуты синхронизированных учетных данных; URL-адрес хранилища и путь к учетным данным не отображаются.

Мониторы синхронизации сертификатов TLS HashiCorp Vault

Автоматически созданный HTTP-монитор содержит два запроса и автоматически связывается с синхронизированными учетными данными, определенными выше.

- Первый запрос (POST) извлекает токен клиента.

- URL запроса ссылается на URL хранилища как на атрибут синхронизированных учетных данных ; URL хранилища не отображается. URL запроса также содержит метод аутентификации

cert.

- Запрос использует сертификат TLS для аутентификации.

- В теле ответа возвращается токен клиента. Скрипт после выполнения сохраняет токен в глобальной переменной.

- URL запроса ссылается на URL хранилища как на атрибут синхронизированных учетных данных ; URL хранилища не отображается. URL запроса также содержит метод аутентификации

- Второй запрос (GET) извлекает значения имени пользователя и пароля. Он также используется

api.saveCredential()в скрипте после выполнения для записи извлеченных значений в синхронизированные учетные данные имени пользователя и пароля, определенные выше.- URL-адрес запроса ссылается на URL-адрес хранилища и путь к учетным данным как на атрибуты синхронизированных учетных данных; URL-адрес хранилища и путь к учетным данным не отображаются.

- Заголовок запроса содержит токен клиента, полученный в первом запросе.

- Значения имени пользователя и пароля возвращаются в ответе JSON. Скрипт после выполнения сохраняет значения в глобальных переменных. Он также использует

api.saveCredential()для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль.

- URL-адрес запроса ссылается на URL-адрес хранилища и путь к учетным данным как на атрибуты синхронизированных учетных данных; URL-адрес хранилища и путь к учетным данным не отображаются.

Хранилище CyberArk

Учетные данные имя пользователя-пароль для использования в синтетических мониторах можно синхронизировать с парами ключ-значение CyberArk Vault, содержащими имя пользователя или пароль. Вы можете использовать либо имя пользователя и пароль , либо аутентификацию на основе хоста для CyberArk Vault. Аутентификация на основе хоста позволяет вам заранее определять хосты (разрешенные машины) в CyberArk Vault, которым разрешен доступ к учетным данным. Эти хосты являются публичными или частными расположениями Синтетики, которые вы выбираете для выполнения монитора синхронизации, и определяются именем хоста или IP-адресом. Аутентификация на основе хоста позволяет мониторам синхронизации обходить получение токена доступа из CyberArk Vault.

Предварительная настройка

- Перед использованием аутентификации по имени пользователя и паролю вам необходимо определить учетные данные аутентификации для CyberArk Vault — пару имя пользователя-пароль и, по желанию, учетные данные сертификата, хранящиеся в хранилище учетных данных Ключ-АСТРОМ. Мы рекомендуем называть такие обязательные учетные данные так, чтобы их можно было легко идентифицировать как сопутствующие учетные данные для синхронизации.

- Перед использованием аутентификации на основе хоста вам необходимо определить разрешенные машины по имени хоста или IP-адресу в сведениях о приложении CyberArk Vault. Это хосты, которым разрешен доступ к синхронизированным учетным данным в CyberArk Vault, и это публичные или частные расположения Синтетики, которые вы выбираете для выполнения монитора синхронизации. Обратите внимание, что при определении разрешенных машин в CyberArk Vault идентификатор приложения должен быть таким же, как указанный при настройке синхронизированных учетных данных в Ключ-АСТРОМ. При желании вы также можете определить учетные данные сертификата, хранящиеся в хранилище учетных данных Ключ-АСТРОМ, для аутентификации в CyberArk Vault. Если ваше хранилище не содержит сертификатов, к которым у вас есть доступ, вы увидите предупреждение.

Мы рекомендуем давать всем обязательным учетным данным такие имена, чтобы их можно было легко идентифицировать как сопутствующие учетные данные для синхронизации.

Настройте синхронизированные учетные данные

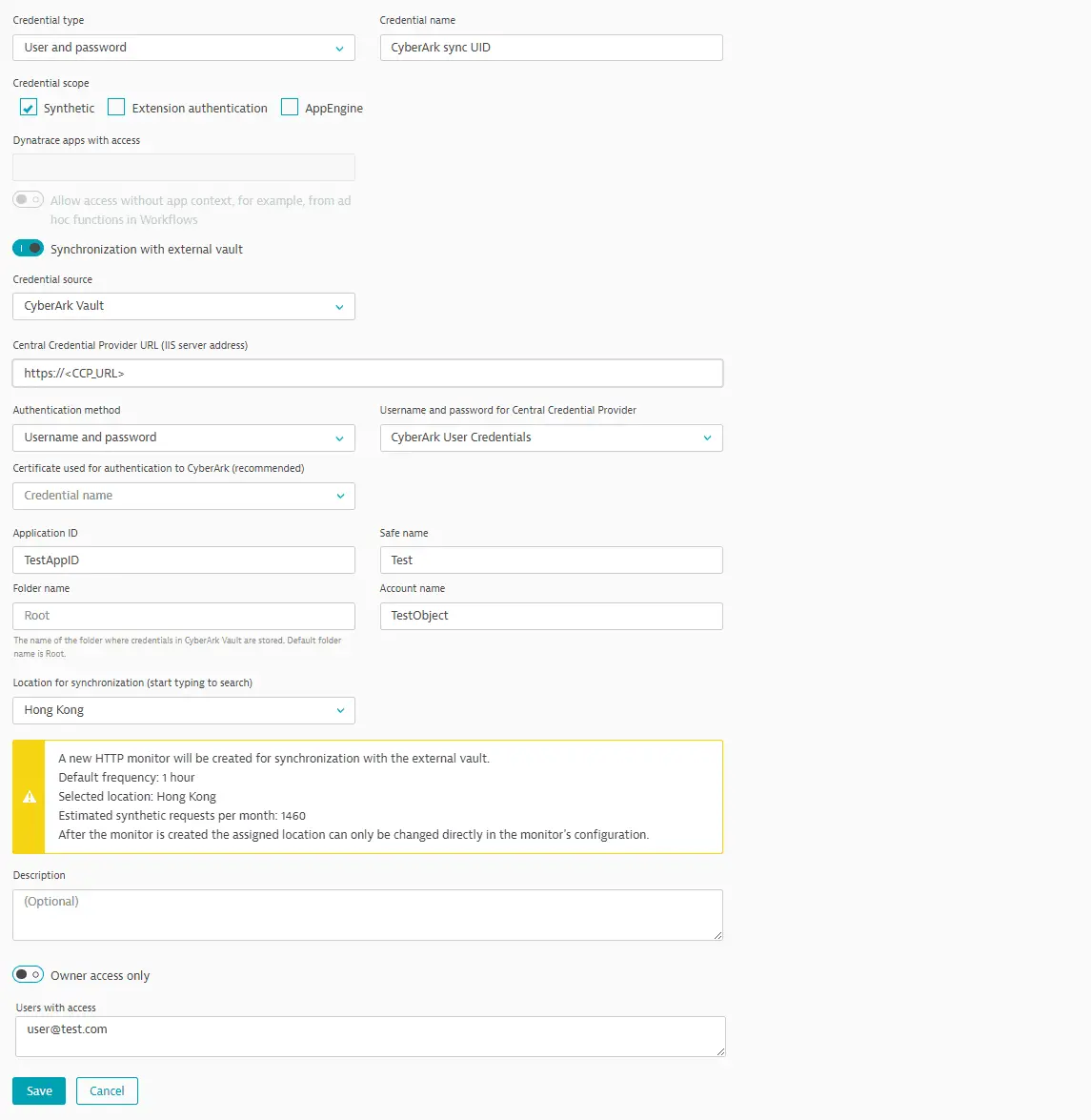

- В хранилище учетных данных создайте учетные данные пользователя и пароля. Вы также можете перезаписать существующие учетные данные.

- Для области действия учетных данных выберите Синтетический.

- Включите синхронизацию с внешним хранилищем .

- Выберите CyberArk Vault в качестве источника учетных данных .

- Мы рекомендуем изменить имя учетных данных по умолчанию , чтобы легко идентифицировать ваши новые учетные данные.

- Введите URL-адрес центрального поставщика учетных данных (HTTPS) для доступа к хранилищу.

- Выполните действия, связанные с методом аутентификации.

- Имя пользователя и пароль

- Разрешенные машины

- рекомендуется Выберите из предоставленного списка сертификат, используемый для аутентификации в приложении CyberArk.

- Введите дополнительные поля для идентификации пары ключ-значение CyberArk Vault.

- Идентификатор приложения — он должен совпадать с идентификатором приложения при определении разрешенных машин в CyberArk Vault.

- Safe name

- Имя учетной записи — имя объекта, в котором хранятся имя пользователя и пароль для извлечения и синхронизации с хранилищем учетных данных Ключ-АСТРОМ; это не имя учетной записи, с которой выполнен вход в CyberArk Central Credential Provider.

- необязательный Имя папки — Имя папки, в которой хранятся учетные данные в CyberArk Vault; имя папки по умолчанию —

Root.

- Выберите местоположение для синхронизации — вы можете выбрать любое публичное или частное синтетическое местоположение для выполнения монитора синхронизации. Вы можете выполнить поиск местоположения, введя его имя в поле.

- необязательный Укажите описание учетных данных.

- По умолчанию учетные данные настроены только на доступ владельца.

- Сохраните свои учетные данные.

После настройки синхронизированных учетных данных Ключ-АСТРОМ автоматически создает и запускает HTTP-монитор , который синхронизирует учетные данные с CyberArk Vault.

Мониторы синхронизации CyberArk Vault (аутентификация по имени пользователя и паролю)

Автоматически созданный HTTP-монитор содержит два запроса и автоматически связывается с синхронизированными учетными данными, определенными выше.

- Первый запрос (POST) извлекает токен доступа.

- URL-адрес запроса ссылается на URL-адрес центрального поставщика учетных данных как на атрибут синхронизированных учетных данных, определенных выше; URL-адрес центрального поставщика учетных данных не отображается.

- В теле запроса указаны учетные данные «имя пользователя и пароль», выбранные для аутентификации CyberArk Vault (имя пользователя и пароль для центрального поставщика учетных данных); имя пользователя и пароль для аутентификации не отображаются.

- Кроме того, первый запрос содержит любой сертификат аутентификации, указанный в Сертификате, используемом для аутентификации в CyberArk.

- В теле ответа возвращается токен. Скрипт после выполнения сохраняет токен в глобальной переменной.

- URL-адрес запроса ссылается на URL-адрес центрального поставщика учетных данных как на атрибут синхронизированных учетных данных, определенных выше; URL-адрес центрального поставщика учетных данных не отображается.

- Второй запрос (GET) извлекает значения имени пользователя и пароля из CyberArk Vault. Он также используется

api.saveCredential()в скрипте после выполнения для записи извлеченных значений в синхронизированные учетные данные имени пользователя и пароля, определенные выше.- URL запроса ссылается на URL поставщика центральных учетных данных как на атрибут синхронизированных учетных данных; URL поставщика центральных учетных данных не отображается. URL запроса также ссылается (но не отображает) на идентификатор приложения , Safe name , имя учетной записи и имя папки.

- Второй запрос также содержит любой сертификат аутентификации и токен доступа, извлеченный в первом запросе в заголовке Authorization.

- Значения имени пользователя и пароля возвращаются в теле ответа. Скрипт после выполнения сохраняет значения в глобальных переменных. Он также использует

api.saveCredential()для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль.

- URL запроса ссылается на URL поставщика центральных учетных данных как на атрибут синхронизированных учетных данных; URL поставщика центральных учетных данных не отображается. URL запроса также ссылается (но не отображает) на идентификатор приложения , Safe name , имя учетной записи и имя папки.

Мониторы синхронизации CyberArk Vault (аутентификация на основе хоста)

Поскольку автоматически созданный HTTP-монитор может обойти получение токена доступа, он содержит один запрос GET для получения значений имени пользователя и пароля из CyberArk Vault. Он также используется api.saveCredential() в скрипте после выполнения для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль, определенные выше. Монитор синхронизации автоматически связывается с синхронизированными учетными данными.

- URL запроса ссылается на URL поставщика центральных учетных данных как на атрибут синхронизированных учетных данных; URL поставщика центральных учетных данных не отображается. URL запроса также ссылается (но не отображает) на идентификатор приложения , Safe name , имя учетной записи и имя папки.

- Значения имени пользователя и пароля возвращаются в теле ответа. Скрипт после выполнения сохраняет значения в глобальных переменных. Он также использует

api.saveCredential()для записи извлеченных значений в синхронизированные учетные данные имя пользователя-пароль.

Использование и ограничения

| Если вы создаете монитор синхронизации вручную, обязательно выберите Не хранить и отображать тела запросов и ответов, а также значения заголовков в сведениях о выполнении в любых запросах, которые извлекают клиентские токены или значения учетных данных из внешних хранилищ. Невыполнение этого требования приведет к раскрытию конфиденциальной информации при анализе сведений о выполнении в сведениях о HTTP-мониторе . |

- Автоматически созданные мониторы синхронизации можно редактировать. Чтобы редактировать автоматически созданный монитор синхронизации, у вас должен быть доступ к учетным данным, указанным в мониторе. Вам может потребоваться внести изменения, если внешний поставщик хранилища вносит изменения. Например, вам может потребоваться изменить URL-адреса запросов, если Microsoft изменит версию API для извлечения клиентских токенов из Azure Key Vault.

- Однако в целом мы рекомендуем вам ограничить изменения частотой или местом выполнения.

- При смене местоположения будьте осторожны и не выбирайте частные синтетические местоположения, не имеющие доступа к внешней сети.

- При изменении местоположения на частное синтетическое местоположение убедитесь, что конфигурация прокси-сервера не блокирует доступ к требуемым ресурсам.

- Мы рекомендуем редактировать имена по умолчанию синхронизированных учетных данных, сопутствующих учетных данных (например, сертификатов TLS для HashiCorp Vault) и мониторов синхронизации для легкой идентификации.

- Мы не рекомендуем повторно использовать сопутствующие учетные данные (например, для секретного токена идентификатора HashiCorp), необходимые для мониторов синхронизации в других синтетических мониторах для целей тестирования.

Редактировать или удалить синхронизированные и сопутствующие учетные данные

- После создания синхронизированные учетные данные больше не могут быть отредактированы кем-либо; их можно только перезаписать. Чтобы перезаписать синхронизированные учетные данные, вам необходимо предоставить новые данные синхронизации; не предоставляйте фактические имя пользователя, пароль или значения токенов.

- При перезаписи синхронизированных учетных данных созданные Ключ-АСТРОМ мониторы синхронизации автоматически обновляются.

- Обязательно поддерживайте одного и того же владельца для всех учетных данных в мониторе синхронизации (то есть для синхронизированных учетных данных и сопутствующих учетных данных).

- Вы не сможете удалить сопутствующие учетные данные, на которые ссылается монитор синхронизации, если не отключите или не удалите монитор синхронизации.

- Если вы удалите синхронизированные учетные данные, автоматически созданный для них монитор синхронизации также будет удален.

- Если имеется более одного монитора синхронизации, вам необходимо удалить или отключить эти мониторы, прежде чем вы сможете удалить синхронизированные учетные данные.

- Любой синтетический монитор, использующий (удаленные) синхронизированные учетные данные для тестирования, отключается.